Dans un monde où l’internet est synonyme de progrès et d’innovation, l’accès universel à un internet rapide n’est pas encore une réalité, surtout dans les régions éloignées et moins développées.

Heureusement, la technologie des satellites est en passe de devenir un vecteur de changement, promettant de combler le fossé numérique et d’offrir une connectivité sans précédent aux quatre coins du globe.

Nouvelle génération de communications par satellite :

L’arrivée de constellations de satellites en orbite terrestre basse (LEO) par des acteurs tels que SpaceX avec Starlink, OneWeb, et Amazon avec Project Kuiper, est une révolution en soi. Ces constellations promettent de fournir un accès internet à haut débit comparable à celui de la fibre optique, mais avec une portée globale, atteignant des régions où même les câbles et les antennes ne peuvent pas pénétrer.

Avancées technologiques et accessibilité

Les innovations technologiques ont permis de réduire considérablement les coûts et la complexité des lancements de satellites, rendant l’espace plus accessible que jamais.

Les satellites LEO, orbitant beaucoup plus près de la Terre que les satellites géostationnaires traditionnels, offrent des vitesses de transmission rapides et des temps de latence réduits, ouvrant des perspectives nouvelles pour les services en temps réel comme la télémédecine et l’éducation en ligne.

Transformations dans les régions éloignées

Pour les communautés isolées, les petites îles, et les zones touchées par des catastrophes naturelles, les satellites peuvent rapidement établir des connexions fiables.

Cela permet une amélioration significative dans la gestion des urgences, l’éducation, et le développement économique local, en fournissant des outils nécessaires pour le commerce, la santé, et l’éducation.

Défis à relever

Cependant, l’expansion de la connectivité par satellite n’est pas sans défis. Les questions de régulation internationale, de gestion du trafic spatial et de durabilité environnementale nécessitent une attention urgente pour éviter la congestion orbitale et la pollution lumineuse, tout en garantissant une distribution équitable des ressources satellite.

L’ère des satellites promet de redéfinir les frontières de la connectivité internet, rendant l’accès global non seulement possible mais aussi performant. Tandis que nous nous dirigeons vers un avenir où chaque recoin de la planète pourra bénéficier de l’internet haut débit, il est crucial de soutenir les politiques qui favorisent une croissance responsable et durable de cette technologie révolutionnaire.

Pour ceux qui vivent dans des zones jusqu’à présent déconnectées, l’impact pourrait être transformateur, offrant de nouvelles opportunités et améliorant significativement la qualité de vie.

Contactez-nous pour un audit gratuit de vos solutions existantes

Introduction

Dans le paysage dynamique des télécommunications, l’annonce du déclin progressif du Réseau Téléphonique Commuté (RTC) ouvre la voie à l’avènement incontesté de la Téléphonie IP. En tant qu’expert en intégration de systèmes téléphoniques, SISTEO Communications se positionne comme le partenaire essentiel pour accompagner les entreprises dans cette évolution inévitable. Cet article approfondit les motivations sous-jacentes à ce changement, explore les avantages de la Téléphonie IP, tout en offrant des définitions détaillées du RTC et de la Téléphonie IP.

Définitions Essentielles : RTC et Téléphonie IP

Le Réseau Téléphonique Commuté (RTC), pilier historique des communications téléphoniques, repose sur une infrastructure de commutation analogique. Les lignes RTC utilisent des circuits dédiés pour chaque appel, mais face aux avancées technologiques, le RTC montre des signes d’obsolescence en termes de flexibilité et d’adaptabilité.

D’un autre côté, la Téléphonie IP ou VoIP (Voice over Internet Protocol) révolutionne la communication en transformant la voix en données numériques transmises via Internet. Cette approche agile élimine les contraintes du RTC, offrant une flexibilité accrue, une qualité sonore améliorée, et une panoplie de fonctionnalités avancées. La Téléphonie IP représente ainsi le futur incontesté des communications d’entreprise.

Avantages Évidents de la Téléphonie IP

La Téléphonie IP offre une série d’avantages substantiels, consolidant la position de SISTEO Communications en leader de cette transition :

1. Coût Réduit : La Téléphonie IP élimine les coûts d’infrastructure du RTC, proposant des solutions d’appels plus abordables, notamment pour les communications internationales.

2. Flexibilité Opérationnelle : Permettant aux employés de rester connectés de n’importe où, la Téléphonie IP favorise le travail à distance et la mobilité.

3. Fonctionnalités Avancées : De la messagerie vocale aux conférences téléphoniques, la Téléphonie IP offre une panoplie de fonctionnalités qui enrichissent l’expérience utilisateur.

4. Évolutivité : S’adaptant sans difficulté à la croissance des entreprises, la Téléphonie IP évite des investissements massifs pour la mise à niveau de l’infrastructure.

5. Qualité Sonore Améliorée : La Téléphonie IP offre une qualité sonore supérieure, assurant des communications claires et sans interférences.

6. Intégration avec les Technologies Actuelles : La Téléphonie IP s’intègre harmonieusement avec d’autres technologies, favorisant une expérience utilisateur homogène.

SISTEO Communications : Guide dans la Transition

En tant qu’expert en intégration de systèmes téléphoniques, SISTEO Communications joue un rôle central dans l’accompagnement des entreprises dans cette transition. Comprendre les spécificités de chaque entreprise permet à SISTEO Communications de proposer des solutions sur mesure, assurant une migration en douceur sans perturbation des services téléphoniques.

Impact sur la Productivité des Entreprises

La Téléphonie IP, bien plus qu’une simple mise à niveau technologique, représente une opportunité pour les entreprises d’améliorer considérablement leur productivité. En facilitant la communication transparente, la collaboration en temps réel et la flexibilité, cette technologie devient un catalyseur essentiel pour le succès des entreprises modernes.

Conclusion : Préparez-vous pour l’Avenir des Communications

La fin du RTC marque l’avènement d’une ère nouvelle dans les télécommunications. SISTEO Communications se tient aux côtés de ses clients, les guidant avec expertise à travers cette transition. La Téléphonie IP offre bien plus qu’une simple mise à niveau technologique ; elle ouvre la voie à une communication plus efficace, à une productivité accrue, et à un avenir plus prometteur pour les entreprises modernes. Avec SISTEO Communications comme partenaire, soyez prêts pour l’avenir des communications d’entreprise. La lecture de l’article complet sur notre site vous fournira une compréhension approfondie de cette transition cruciale.

Saisissez l’Opportunité dès Aujourd’hui !

Optez pour nos services d’audit gratuits et personnalisés, demandez un devis sur mesure, et faites le choix éclairé entre la téléphonie RTC et la téléphonie VoIP pour une intégration informatique optimale. Assurez la sécurité de vos communications, garantissez la conformité réglementaire, et optimisez la productivité de votre entreprise grâce à nos solutions !

La sécurité de vos échanges et la réussite de votre activité figurent au cœur de nos priorités. Contactez-nous dès maintenant pour bénéficier d’une consultation personnalisée et découvrez comment SISTEO COMMUNICATIONS peut renforcer la connectivité et la sécurité de votre entreprise, que vous optiez pour la fiabilité éprouvée de la téléphonie RTC ou pour la modernité de la téléphonie VoIP. Ne laissez pas les opportunités vous échapper, investissez dans l’avenir de votre entreprise dès aujourd’hui !

Contactez-nous pour un audit gratuit de vos solutions existantes

Tout d’abord, qu’est-ce qu’un VPN ?

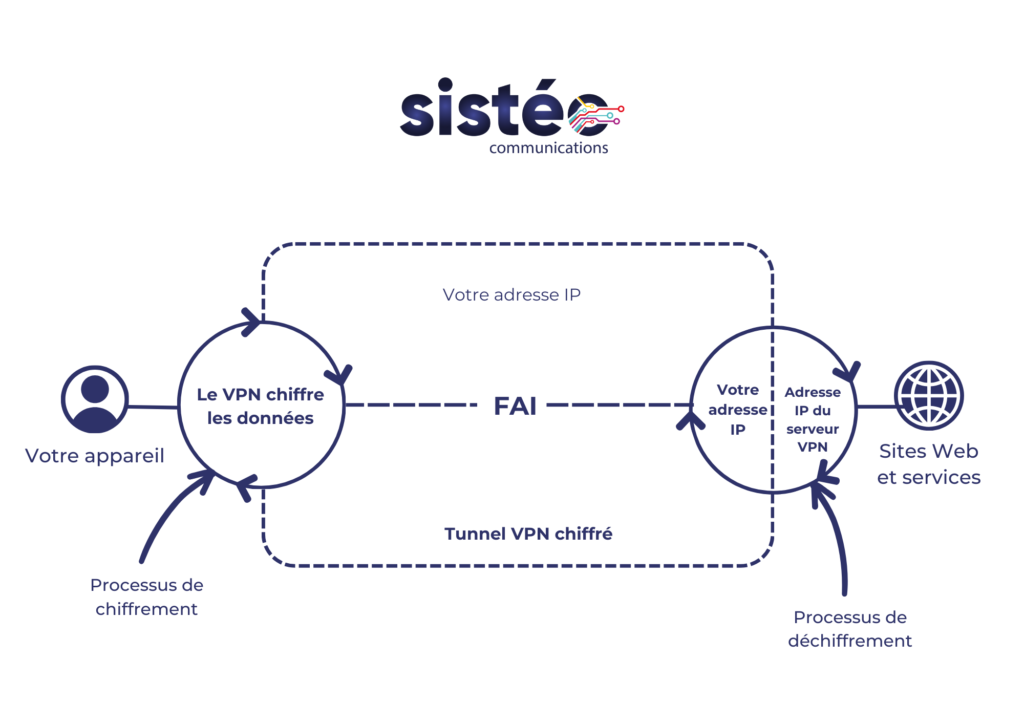

Un VPN, ou Réseau Privé Virtuel en français, est une technologie de sécurité informatique qui établit une connexion cryptée entre un appareil (tel qu’un ordinateur, un smartphone ou une tablette) et un serveur distant. Cette connexion sécurisée s’effectue via Internet, permettant aux utilisateurs d’accéder à des ressources informatiques distantes comme s’ils étaient directement connectés au réseau privé local de l’entreprise.

Le principal objectif d’un VPN est de garantir la confidentialité et la sécurité des données lors de leur transfert sur des réseaux publics. Pour ce faire, le VPN utilise des protocoles de chiffrement avancés qui rendent les données illisibles pour tout individu ou entité non autorisé à y accéder. De plus, le VPN masque l’adresse IP réelle de l’utilisateur en la remplaçant par celle du serveur distant, renforçant ainsi l’anonymat et la protection de la vie privée en ligne.

Les utilisations courantes des VPN incluent la sécurisation des communications sensibles au sein des entreprises, l’accès sécurisé aux réseaux d’entreprise depuis des emplacements distants, la protection contre les cyberattaques telles que l’interception de données et les attaques par ransomware, le contournement de la censure et des restrictions géographiques sur Internet, et la sécurisation des connexions Wi-Fi publiques.

En résumé, un VPN agit comme un tunnel sécurisé sur Internet, permettant aux utilisateurs de naviguer, de communiquer et d’accéder aux ressources en ligne de manière confidentielle, sécurisée et souvent anonyme.

Dans un contexte professionnel, deux types de VPN nous intéressent : le VPN client-to-site et le VPN site-to-site.

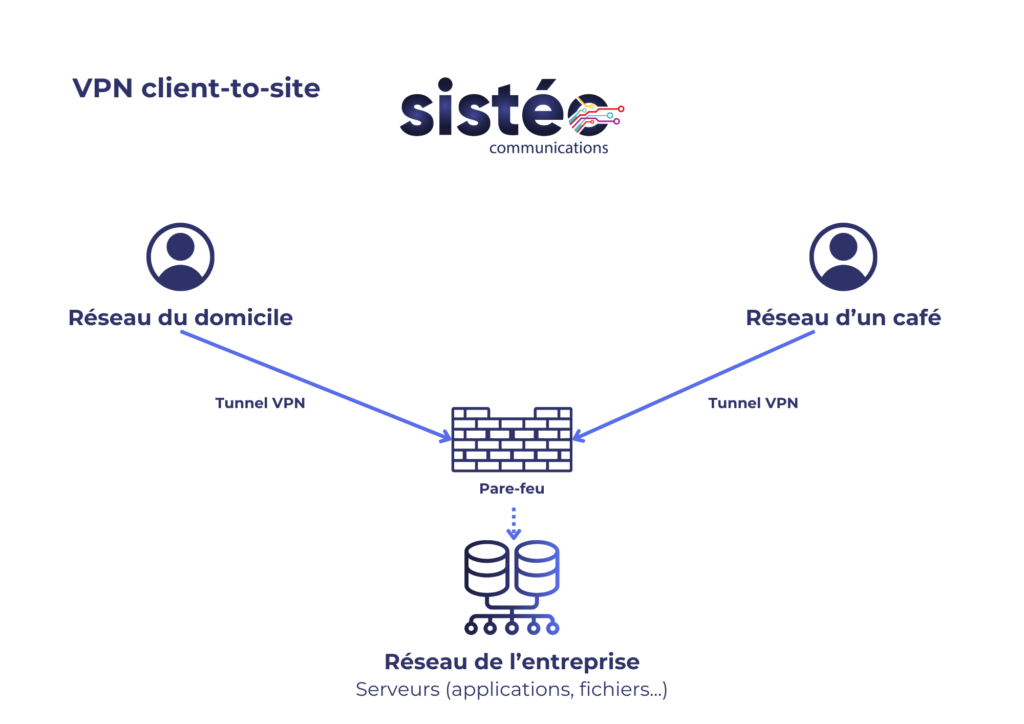

Le VPN client-to-site

Lorsqu’un tunnel VPN est établi entre un appareil (ordinateur, smartphone, tablette, etc.) et un réseau d’entreprise, on parle de VPN client-to-site. Ce type de VPN est idéal pour le télétravail ou les déplacements, permettant aux utilisateurs de se connecter de manière sécurisée au réseau de leur entreprise depuis des endroits tels que leur domicile, un hôtel, un restaurant, ou encore en rendez-vous chez un client.

La possibilité que plusieurs employés se connectent de manière sécurisée au réseau d’entreprise à distance via un VPN client-to-site avec une connexion sécurisée, offre un accès aux données sur le serveur de fichiers ou à des applications hébergées sur un serveur, garantissant la confidentialité des informations. Contrairement à d’autres outils de connexion à distance, le VPN est privilégié pour sa sécurité accrue.

Lors de la configuration d’un VPN client-to-site, différentes options sont disponibles, notamment celles liées au chiffrement, ainsi que le choix entre un « split tunnel » et un « full tunnel ».

- Split tunnel : Certains flux spécifiques sont redirigés vers le tunnel VPN, tandis que d’autres utilisent la connexion locale de la machine. Par exemple, l’accès à un document sur le serveur de fichiers passe par le VPN, mais la navigation sur Internet utilise la connexion locale.

- Full tunnel : Tout le trafic de la machine passe par le tunnel VPN, assurant une sécurité complète. La navigation sur Internet est dirigée via le VPN, permettant l’application de filtres de sécurité, même lorsque l’utilisateur est à domicile ou à l’hôtel.

Il existe également une utilisation du VPN client-to-site plus orientée vers les particuliers, permettant de se connecter au réseau domestique depuis l’extérieur. Dans ce cas, un NAS (ou un routeur compatible) est souvent utilisé pour mettre en place le serveur VPN.

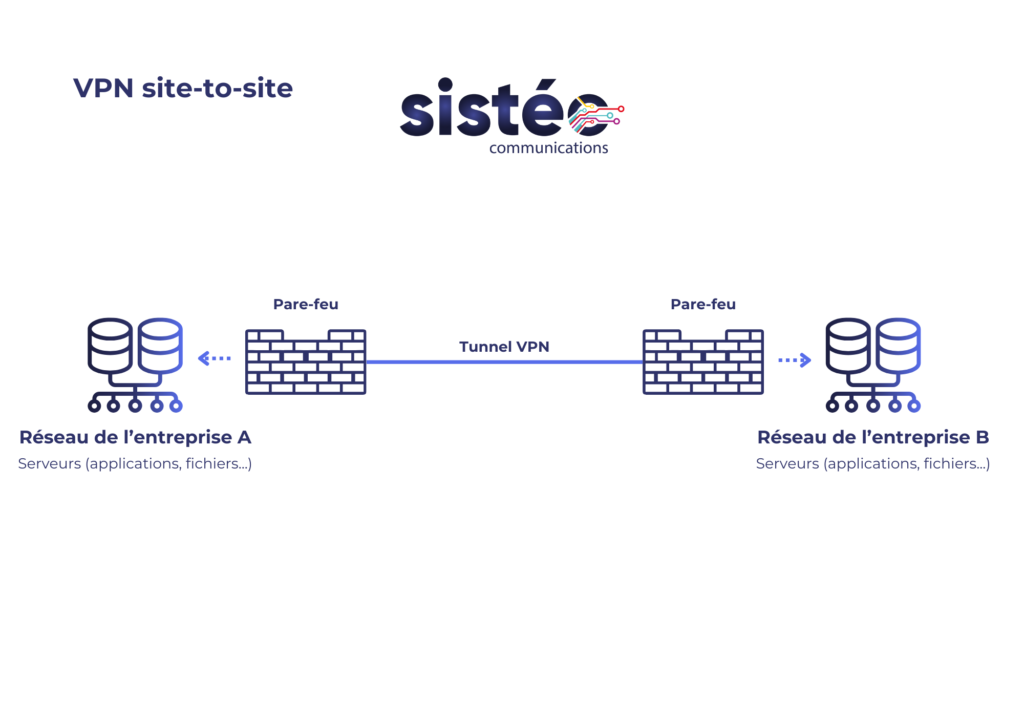

Le VPN site-to-site

Un VPN site-to-site, aussi appelé site à site, est un tunnel VPN qui relie deux réseaux d’entreprise. Son objectif principal est de faciliter le partage de ressources entre ces réseaux. Par exemple, une application hébergée sur le réseau A peut être rendue accessible aux utilisateurs connectés sur le réseau B. Grâce à l’évolution vers le Cloud, une entreprise peut rendre ses serveurs hébergés dans des plateformes comme Azure ou AWS accessibles via un site-to-site entre les deux réseaux.

Il est à noter qu’en utilisant le même opérateur Internet pour tous les sites de l’entreprise, il est possible de demander à l’opérateur de mettre en place un VPN MPLS (Multiprotocol Label Switching : optimisation et accélération du trafic réseau). Ce protocole permet l’interconnexion des sites via le réseau de l’opérateur. Cependant, le VPN MPLS est progressivement remplacé par le SD-WAN, une solution moderne qui offre la possibilité d’interconnecter des sites même s’ils ne sont pas chez le même opérateur. Cette transition reflète l’évolution des technologies pour répondre aux besoins changeants des entreprises.

Afin de mieux comprendre la différence entre ces deux types de VPN…

- Utilisation : Le VPN client-to-site est optimal pour les connexions individuelles, tandis que le VPN site-to-site est adapté aux connexions entre réseaux d’entreprise.

- Accès aux ressources : Le client-to-site permet un accès sécurisé à des ressources spécifiques, alors que le site-to-site facilite le partage général de ressources entre réseaux.

- Flexibilité : Le VPN client-to-site offre une grande flexibilité pour les employés en déplacement, tandis que le VPN site-to-site est plus orienté vers l’interconnexion stable de réseaux d’entreprise.

- Configuration : Les options de configuration, telles que le « split tunnel » ou le « full tunnel, » sont plus pertinentes dans un contexte client-to-site.

- Évolution technologique : Le VPN MPLS, traditionnellement utilisé pour les VPN site-to-site, est en déclin au profit du SD-WAN. Cette nouvelle solution permet d’interconnecter des sites même s’ils ne sont pas chez le même opérateur, offrant une plus grande agilité.

En résumé, le choix entre VPN client-to-site et site-to-site dépend des besoins spécifiques de l’entreprise en matière de connectivité et d’accès aux ressources. Alors que le client-to-site est idéal pour les employés en déplacement, le site-to-site est essentiel pour l’interconnexion stable de réseaux d’entreprise, en particulier dans un contexte de Cloud.

Les avantages d’opter pour un VPN

Après avoir expliqué ce qu’était un VPN et ces différentes déclinaisons, il est important de savoir pourquoi il est primordial d’intégrer un VPN à votre système informatique :

- Sécurité des Données : Un VPN renforce la sécurité en chiffrant les communications, assurant ainsi la confidentialité des informations sensibles échangées au sein de l’entreprise.

- Protection contre les Cyberattaques : Un VPN offre une protection contre diverses menaces en ligne telles que l’interception de données et les attaques de ransomware, minimisant les risques de compromission des données de l’entreprise.

- Accès Distant Sécurisé : Permet aux employés d’accéder de manière sécurisée au réseau de l’entreprise depuis des endroits distants, favorisant le travail à distance tout en maintenant un niveau élevé de sécurité.

- Confidentialité des Communications : Préserve la confidentialité des communications internes de l’entreprise, y compris les e-mails et les appels VoIP, renforçant ainsi la protection des informations stratégiques.

- Compliance Réglementaire : Aide l’entreprise à se conformer aux réglementations en matière de protection des données et de confidentialité, réduisant les risques de non-conformité et les sanctions associées.

- Sécurisation des Réseaux Wi-Fi Publics : Essentiel pour protéger les données des employés lorsqu’ils se connectent à des réseaux Wi-Fi publics, minimisant les risques de piratage ou d’interception.

- Optimisation de la Productivité : Améliore la productivité des employés en assurant un accès sûr et fiable aux ressources de l’entreprise, indépendamment de leur emplacement géographique.

- Réduction des Risques liés à la Perte de Données : Contribue à minimiser les risques de perte de données, ce qui peut avoir des conséquences financières et de réputation graves pour l’entreprise.

- Tendances Futures : Anticipe l’évolution du rôle des VPN dans le monde des affaires, offrant à l’entreprise la possibilité de s’adapter aux nouvelles tendances technologiques pour rester compétitive.

Pour Conclure…

En récapitulant notre exploration des Virtual Private Networks (VPN), il est clair que ces solutions jouent un rôle crucial dans la protection des données et la sécurisation des communications au sein des entreprises modernes. Chez SISTEO COMMUNICATIONS, spécialiste de l’intégration de systèmes téléphoniques, informatiques, GED et solutions d’impression, nous mesurons l’importance cruciale d’une connectivité fiable et sécurisée.

Pourquoi Opter pour un VPN avec SISTEO COMMUNICATIONS ?

Expertise Personnalisée : Nous offrons des expertises gratuites et personnalisées pour comprendre les besoins spécifiques de votre entreprise.

Devis sur Mesure : Obtenez des devis adaptés à vos exigences, assurant une bonne intégration.

Sécurité Inégalée : Garantissez la sécurité de vos données grâce à nos solutions VPN avancées.

Saisissez l’Opportunité dès Aujourd’hui !

Sollicitez nos services d’audit gratuits et personnalisés, demandez un devis sur mesure, et franchissez le pas vers une intégration informatique optimale. Protégez vos communications, assurez la conformité réglementaire et maximisez la productivité de votre entreprise grâce à nos solutions !

Votre sécurité et votre succès commercial sont notre priorité. Contactez-nous maintenant pour une consultation personnalisée et découvrez comment SISTEO COMMUNICATIONS peut renforcer la connectivité et la sécurité de votre entreprise. Ne laissez pas les opportunités passées, investissez dans l’avenir de votre entreprise dès aujourd’hui !

Contactez-nous pour un audit gratuit de vos solutions existantes

La sécurité en ligne est une préoccupation croissante à mesure que nous devenons de plus en plus dépendants de la technologie. L’un des éléments clés pour protéger vos informations personnelles est d’avoir un mot de passe robuste.

En 2022, Cybernews (médiaTV, web et radio, consacré à la cybersécurité) a recueilli 56 millions de mots de passe piratés ou divulgués, ce qui montre à quel point il est crucial de prendre des mesures pour renforcer la sécurité de nos mots de passe.

Dans cet article, nous examinerons comment créer un mot de passe robuste et comment éviter les méthodes couramment utilisées par les pirates pour les obtenir.

Les mots de passe les plus utilisés en France en 2022

Avant de plonger dans les détails de la création de mots de passe robustes, examinons d’abord les mots de passe les plus couramment utilisés en France en 2022, selon NordPass (gestionnaire de mot de passe). Ces informations sont essentielles pour comprendre à quel point la sécurité des mots de passe est souvent négligée :

- 1er : 123456

- 2ème : 23456789

- 3ème : Azerty

- …

- 7ème : Loulou

- 10ème : Doudou

- 11ème : Marseille

Le simple fait que des mots de passe aussi faibles et prévisibles figurent en tête de liste montre à quel point de nombreuses personnes ne prennent pas suffisamment au sérieux la sécurité de leurs comptes en ligne.

Dans le monde entier, les mots de passe tels que « Password, » « 123456, » et « Qwerty » dominent les classements, ce qui est encore plus alarmant. De plus, de nombreux utilisateurs continuent d’utiliser « admin » comme mot de passe pour les comptes qui disposent de privilèges d’accès aux systèmes, ce qui les rend particulièrement vulnérables.

Il est également inquiétant de constater que la plupart des mots de passe ont généralement une longueur de seulement 8 caractères (20%) ou même seulement 4 caractères (15%), ce qui les rend facilement vulnérables aux attaques.

Si vous utilisez encore des codes de huit caractères ou moins, une étude récente menée par Hive Systems (entreprise spécialisée dans les systèmes de sécurité) a mis en lumière le danger des mots de passe faibles. En considérant un mot de passe aléatoire comprenant des lettres minuscules et majuscules, des chiffres, et des caractères spéciaux, il a été démontré qu’il ne faudrait que cinq heures pour le pirater avec une Nvidia RTX 3090, et à peine 39 minutes avec huit cartes graphiques Nvidia A100 Tensor Core (au coût de location de seulement 20 dollars sur Amazon).

Ces chiffres montrent que la sécurité d’un mot de passe de cette nature est pratiquement nulle. Les recommandations en matière de sécurité suggèrent de commencer à partir de 11 caractères pour une protection adéquate, mais l’idéal est d’aller au-delà de 16 caractères. Dans le pire des cas, un pirate aurait besoin de 92 milliards d’années pour réussir une attaque par force brute, ce qui dépasse largement toute menace potentielle. La sécurité de vos comptes en ligne dépend de la robustesse de vos mots de passe, il est donc crucial de les choisir soigneusement.

Méthodes d’obtention de mots de passe par des tiers

Les pirates informatiques utilisent diverses méthodes pour obtenir des mots de passe de manière illégitime. Voici quelques-unes des méthodes les plus couramment utilisées :

1. Attaque par force brute

Une attaque par force brute consiste à essayer de deviner un mot de passe en testant systématiquement toutes les combinaisons possibles. Cette méthode est relativement simple mais peut prendre du temps en fonction de la complexité du mot de passe et des mesures de sécurité mises en place.

2. Attaque par dictionnaire

Une attaque par dictionnaire consiste à essayer une liste de mots tirés d’un dictionnaire pour deviner un mot de passe. Cette méthode est plus efficace que l’attaque par force brute, car de nombreuses personnes utilisent des mots courants.

3. Ingénierie sociale (Social Engineering)

L’ingénierie sociale consiste à manipuler psychologiquement les individus pour obtenir leurs mots de passe. Les pirates peuvent se faire passer pour des collègues, des employés du service informatique ou d’autres personnes de confiance pour obtenir des informations sensibles.

4. Fuite de données (Leak)

Les fuites de données surviennent lorsque des informations confidentielles sont exposées à des personnes non autorisées en raison de failles technologiques, de comportements d’utilisateurs négligents ou de cyberattaques.

5. Vol de hash (Crackstation)

Le vol de hash est une technique où les attaquants utilisent le hachage des mots de passe stockés au lieu de tenter de déchiffrer les mots de passe eux-mêmes. Cela peut permettre un accès non autorisé à un système sans connaître le mot de passe réel.

Comment avoir un mot de passe robuste ?

Maintenant que nous comprenons les enjeux de la sécurité des mots de passe et les méthodes utilisées par les pirates pour les obtenir, il est temps d’apprendre à créer un mot de passe robuste. Un bon mot de passe doit combiner la robustesse avec la facilité de mémorisation. Voici quelques conseils :

Robustesse

- Longueur, optez pour des mots de passe longs, de préférence d’au moins 12 caractères.

- Casse, utilisez une combinaison de majuscules et de minuscules.)

- Composition, incluez des chiffres, des caractères spéciaux (comme $, #, !), et des caractères alphanumériques.

Une méthode simple pour générer un mot de passe robuste est d’utiliser un générateur en ligne, comme celui proposé par la Commission Nationale de l’Informatique et des Libertés (CNIL) en France. Vous pouvez créer une phrase avec au moins un nombre, une majuscule, un signe de ponctuation ou un caractère spécial, ainsi qu’une douzaine de mots. Ensuite, le générateur automatique crée un mot de passe inspiré de votre phrase.

Il vous suffit de cliquer sur ce lien pour pouvoir générer votre mot de passe :

https://www.cnil.fr/fr/generer-un-mot-de-passe-solide

Vérifiez la force de votre mot de passe

Vous pouvez également vérifier l’efficacité et la sureté de votre mot de passe en vous rendant sur le site gouvernemental de l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) grâce au lien situé ci-dessous :

https://www.ssi.gouv.fr/administration/precautions-elementaires/calculer-la-force-dun-mot-de-passe/

En conclusion…

La sécurité de vos données en ligne commence par un mot de passe robuste. Ne prenez pas à la légère la création de vos mots de passe, et utilisez des méthodes éprouvées pour les rendre plus sécurisés.

En prenant ces précautions simples, vous pouvez renforcer considérablement votre protection contre les cyberattaques et les intrusions indésirables. N’oubliez pas que la sécurité en ligne est une responsabilité partagée, alors agissez de manière responsable pour protéger vos informations personnelles.

En investissant dans les infrastructures de télécommunication, en mettant en place des réglementations adaptées et en favorisant la collaboration entre les acteurs de la santé et les fournisseurs de services de télécommunications, nous pourrons exploiter pleinement le potentiel des télécommunications pour offrir des soins de santé accessibles, efficaces et de qualité pour tous.

Contactez-nous pour un audit gratuit de vos solutions existantes

Les télécommunications ont radicalement transformé de nombreux aspects de notre vie quotidienne, et le secteur de la santé ne fait pas exception.

Grâce aux progrès technologiques, les télécommunications jouent un rôle de plus en plus important dans la prestation des soins médicaux : des applications de télémédecine aux dossiers médicaux électroniques, en passant par les dispositifs portables de suivi de la santé.

Cette convergence entre les télécommunications et la médecine ouvre de nouvelles possibilités aux professionnels de la santé. Cet article explore l’impact des télécommunications sur le secteur et les avantages offerts.

Télémédecine : une révolution

La télémédecine est sans aucun doute l’un des domaines les plus prometteurs. Grâce à la connectivité à large bande et aux avancées des technologies de communication, les médecins peuvent désormais diagnostiquer et traiter certains patients ou certaines pathologies à distance. Les consultations en ligne, les visites virtuelles et même les interventions chirurgicales assistées à distance deviennent une réalité, éliminant ainsi les contraintes géographiques et offrant des soins spécialisés aux patients dans les régions éloignées des centres de santé.

Dans les zones rurales avec peu voire aucune infrastructure médicale traditionnelle, la télémédecine permet aux patients de consulter des spécialistes sans avoir à parcourir de longues distances. De plus, les patients atteints de maladies chroniques peuvent ainsi bénéficier de la surveillance à distance, permettant un suivi continu de leur état de santé.

Partage rapide et sûr des informations médicales

Grâce aux télécommunications, le partage d’informations médicales entre les professionnels de la santé est devenu plus rapide, plus facile et plus sûr. Les dossiers médicaux électroniques permettent un accès instantané aux informations vitales des patients, ce qui facilite les diagnostics et les décisions de traitement. Les systèmes garantissent également la confidentialité des données médicales sensibles, protégeant ainsi la vie privée des patients.

Défis et Préoccupations

Malgré les nombreux avantages offerts par les télécommunications dans le secteur de la santé, il existe également des défis et des préoccupations.

Parmi eux, la question de la sécurité des données est fondamentale. Étant donné que les informations médicales sont des données confidentielles, il est essentiel de mettre en place des mesures de sécurité inviolables pour protéger les données des patients contre les intrusions potentielles.

Les gouvernements et les organismes de réglementation doivent travailler en collaboration avec les fournisseurs de services de télécommunications et les professionnels de la santé pour garantir le secret et l’intégrité des informations médicales.

Un autre défi est l’inégalité d’accès aux technologies de télécommunication. Dans de nombreux pays ou communautés, l’accès à l’Internet haut débit et à d’autres infrastructures de télécommunication avancées peut être limité, ce qui diminue la portée et l’efficacité de la télémédecine.

En France, 2% du territoire se situent en “zone blanche”, ce qui signifie que la couverture réseau y est inexistante. Il est essentiel de combler cette fracture numérique en investissant dans l’expansion des infrastructures de télécommunication et en promouvant l’accès minimal aux technologies de santé numérique.

Bien que la télémédecine offre de nombreux avantages, elle ne peut pas remplacer entièrement les soins médicaux traditionnels en présentiel. Certains examens et procédures nécessitent une présence physique pour un diagnostic précis et un traitement approprié. Par conséquent, il est primordial de trouver un équilibre entre les soins virtuels et les soins à prodiguer physiquement afin de garantir la meilleure qualité de soins possible.

En d’autres termes…

Les télécommunications ont donc ouvert une nouvelle ère de soins médicaux dans le secteur de la santé.

La télémédecine, l’accès amélioré aux soins de santé, le partage rapide et sécurisé des informations médicales, ainsi que la formation médicale à distance sont autant de domaines où les télécommunications ont un impact significatif. Cependant, il est essentiel de relever les défis liés à la sécurité des données, à l’inégalité d’accès et à la complémentarité des soins virtuels et en présentiel.

En investissant dans les infrastructures de télécommunication, en mettant en place des réglementations adaptées et en favorisant la collaboration entre les acteurs de la santé et les fournisseurs de services de télécommunications, nous pourrons exploiter pleinement le potentiel des télécommunications pour offrir des soins de santé accessibles, efficaces et de qualité pour tous.

Contactez-nous pour un audit gratuit de vos solutions existantes

L’histoire de l’impression remonte à plusieurs siècles. Depuis sa création, elle a subi de nombreuses évolutions et a connu des avancées technologiques majeures, transformant ainsi la façon dont nous communiquons et partageons l’information.

La création de la typographie

L’histoire de l’impression commence avec la création de la typographie au XVe siècle.

En 1450, Johannes Gutenberg, un orfèvre allemand, a inventé la première presse à imprimer à caractères mobiles. Il a gravé des lettres sur des blocs de bois, puis les a encrés et apposés sur une feuille de papier pour créer une impression. Cette méthode a révolutionné la production de livres, permettant une reproduction plus rapide et plus précise des textes.

La gravure sur bois a progressivement été remplacée par la gravure sur métal, qui permettait une plus grande précision et une plus grande durabilité des matrices d’impression.

Au fil du temps, les méthodes d’impression ont continué d’évoluer.

La lithographie

La lithographie est une technique d’impression à plat inventée en 1796 par Alois Senefelder, un acteur et dramaturge allemand. Au départ, cette technique a été développée pour imprimer des partitions de musique à moindre coût.

Senefelder a découvert que l’encre pouvait être transférée d’une pierre calcaire poreuse à une feuille de papier. Il a donc commencé par dessiner ses partitions sur une pierre calcaire avec une encre grasse, puis a mouillé la pierre et a appliqué de l’encre d’imprimerie. L’encre a adhéré aux zones dessinées, mais pas aux zones mouillées, permettant une reproduction de qualité supérieure des images et des textes. La lithographie est encore utilisée de nos jours, mais à des fins plus artistiques

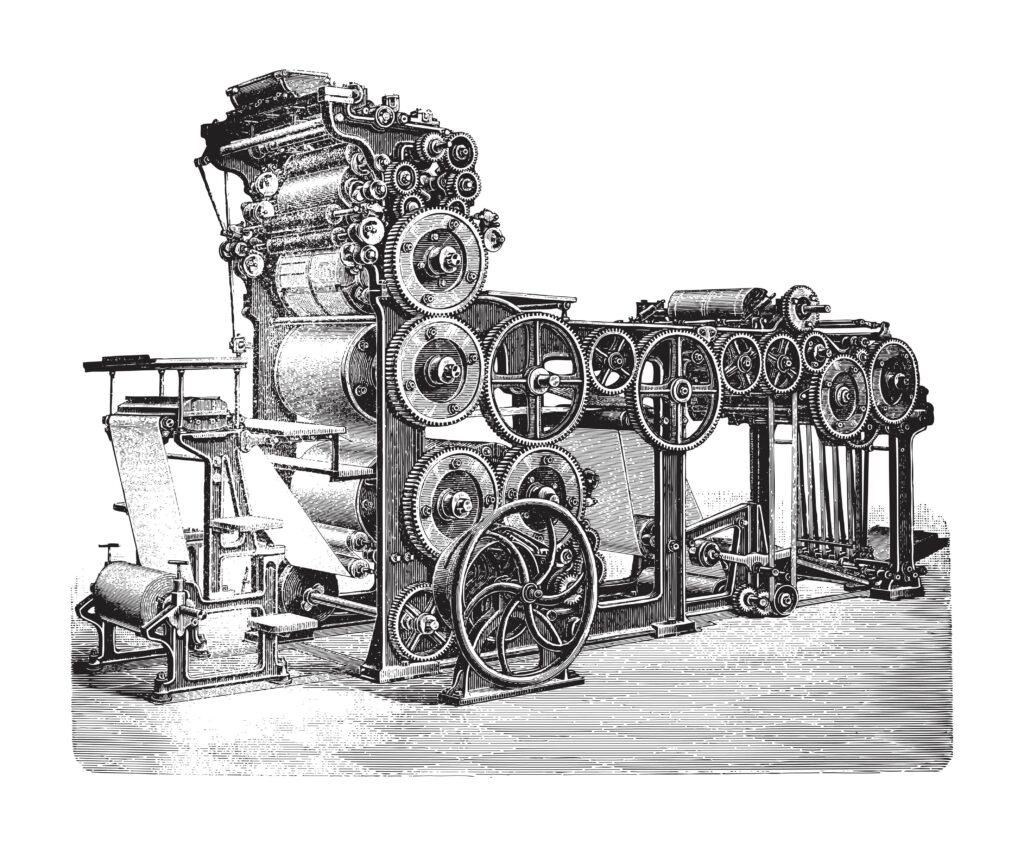

La presse rotative

La presse rotative a été une innovation qui a permis de produire des impressions à grande vitesse et en grandes quantités.

Son invention a été attribuée à Richard March Hoe, un ingénieur américain qui a développé en 1843 la première presse rotative. Celle-ci utilisait des cylindres tournants pour imprimer des journaux à grande vitesse, permettant de produire des milliers d’exemplaires en une seule journée.

Au fil des décennies, cette technologie a été perfectionnée pour répondre aux besoins croissants de l’industrie de l’impression. En 1866, William Bullock, un inventeur américain, a créé une presse rotative qui pouvait imprimer sur du papier en continu, éliminant ainsi la nécessité de couper le papier en feuilles avant l’impression.

Les presses rotatives modernes peuvent produire des impressions à des vitesses pouvant imprimer jusqu’à 50 000 exemplaires de journaux par heure, avec une qualité d’impression exceptionnelle. La presse rotative est aujourd’hui une technologie essentielle pour l’industrie de l’impression et joue un rôle clé dans la production de nombreux produits imprimés que nous utilisons au quotidien.

L’innovation grâce à l’informatique

Au XXe siècle, l’essor de l’informatique a révolutionné l’industrie de l’impression. L’invention de la photocopieuse en 1937 par Chester Carlson a permis une reproduction rapide et facile de documents.

L’impression numérique, qui utilise des données informatiques pour créer des impressions, a été inventée en 1977. Cette méthode a permis une impression plus rapide et plus flexible, ainsi qu’une personnalisation accrue des documents.

L’impression de nos jours

Aujourd’hui, l’impression est devenue une industrie diversifiée. Des entreprises spécialisées proposent une grande variété de services d’impression, allant des cartes de visite et des brochures aux grands formats pour les affiches publicitaires et les panneaux d’affichage, en passant par des pare-vues.

L’impression 3D a également révolutionné l’industrie de l’impression en offrant des avantages significatifs par rapport aux technologies traditionnelles. Elle permet la production de pièces en utilisant une large gamme de matériaux, y compris des plastiques, des métaux, des céramiques et même des matériaux biologiques. Cela offre une flexibilité considérable pour la fabrication de pièces adaptées à des applications spécifiques.

Le futur

Le futur des imprimantes semble prometteur avec des avancées technologiques continues telles que l’utilisation de l’intelligence artificielle et de matériaux plus durables, qui vont changer la manière dont nous imprimons et créer de nouvelles opportunités dans tous les secteurs d’activités.

Besoin de revoir vos solutions d’impression ?

Avec Sistéo Communications, bénéficiez d’un audit gratuit de votre parc multifonctions et obtenez LA solution en accord avec vos besoins.

De nos jours, l’impression est devenue un élément indispensable dans la vie quotidienne et professionnelle. Dans les entreprises, les technologies d’impression les plus couramment utilisées sont le jet d’encre et le laser. Dans cet article, nous allons examiner les avantages et les inconvénients de chaque technologie.

Les imprimantes à jet d’encre

Généralement peu chères à l’achat, les imprimantes jet d’encre sont les machines les plus courantes dans les foyers, les petites entreprises et chez les travailleurs indépendants. Elles fonctionnent en projetant de l’encre liquide sur le papier pour former le texte ou l’image.

L’un des principaux avantages de l’impression à jet d’encre est sa capacité à imprimer des images haute résolution avec des couleurs vives. Cela en fait un choix populaire pour les photographes et les artistes qui souhaitent imprimer des reproductions de qualité supérieure. Les imprimantes à jet d’encre sont également plus compactes et légères que les imprimantes laser, ce qui les rend plus faciles à transporter ou à installer dans des espaces de travail restreints.

Cependant, le coût de l’encre est souvent élevé, en particulier pour les cartouches d’encre de marque. Elles ont également tendance à fonctionner plus lentement que les imprimantes laser, ce qui peut être frustrant pour les utilisateurs qui ont besoin de produire de gros volumes d’impression. De plus, les impressions à jet d’encre peuvent être sujettes aux taches, à la décoloration et à la bavure si le papier n’est pas de bonne qualité.

Les imprimantes laser

Les imprimantes laser sont de plus en plus populaires dans les entreprises. Elles utilisent un processus de fusion afin d’imprimer du toner en poudre sur du papier pour créer du texte et des images. Ce processus les rend donc plus rapides que les imprimantes à jet d’encre et plus efficaces pour imprimer de gros volumes.

L’un des principaux avantages de l’impression laser se trouve être sa précision. Les impressions laser sont généralement plus nettes et plus précises que les impressions à jet d’encre. Cela les rend idéales pour les documents professionnels, tels que les présentations, les rapports et les graphiques. Elles sont également plus rentables à long terme, car le coût par page est plus bas.

Cependant elles sont souvent plus coûteuses à l’achat que les imprimantes à jet d’encre et sont plus encombrantes. Les imprimantes laser peuvent également être plus bruyantes et produire plus de chaleur que les imprimantes à jet d’encre ce qui peut être un problème si l’imprimante est utilisée dans un petit espace de travail.

Quel type d’imprimante choisir ?

Bien que les deux technologies d’impression aient leurs avantages et leurs inconvénients, les imprimantes laser sont souvent la meilleure option pour les entreprises. Elles offrent une qualité d’impression supérieure, une vitesse d’impression plus rapide et un coût par page inférieur. Bien qu’elles soient plus chères à l’achat, leur durabilité et leur efficacité à long terme en font un investissement plus rentable.

Les imprimantes laser sont également adaptées à la gestion de gros volumes d’impression, ce qui les rend idéales pour les entreprises qui ont besoin d’imprimer de nombreux documents au quotidien.

Les imprimantes à jet d’encre peuvent être plus adaptées aux besoins des particuliers ou des petites entreprises qui ont besoin d’imprimer des images haute résolution ou des petits volumes d’impression.

En fin de compte, le choix entre une imprimante jet d’encre et une imprimante laser dépend des besoins spécifiques de chaque entreprise ou individu.

En savoir plus avec Sistéo Communications

Avec Sistéo Communications, réalisez un audit gratuit afin d’évaluer le coût de votre solution d’impression actuelle. Nous vous proposerons les meilleures solutions d’impression adaptées à votre budget.