Dans un monde où l’internet est synonyme de progrès et d’innovation, l’accès universel à un internet rapide n’est pas encore une réalité, surtout dans les régions éloignées et moins développées.

Heureusement, la technologie des satellites est en passe de devenir un vecteur de changement, promettant de combler le fossé numérique et d’offrir une connectivité sans précédent aux quatre coins du globe.

Nouvelle génération de communications par satellite :

L’arrivée de constellations de satellites en orbite terrestre basse (LEO) par des acteurs tels que SpaceX avec Starlink, OneWeb, et Amazon avec Project Kuiper, est une révolution en soi. Ces constellations promettent de fournir un accès internet à haut débit comparable à celui de la fibre optique, mais avec une portée globale, atteignant des régions où même les câbles et les antennes ne peuvent pas pénétrer.

Avancées technologiques et accessibilité

Les innovations technologiques ont permis de réduire considérablement les coûts et la complexité des lancements de satellites, rendant l’espace plus accessible que jamais.

Les satellites LEO, orbitant beaucoup plus près de la Terre que les satellites géostationnaires traditionnels, offrent des vitesses de transmission rapides et des temps de latence réduits, ouvrant des perspectives nouvelles pour les services en temps réel comme la télémédecine et l’éducation en ligne.

Transformations dans les régions éloignées

Pour les communautés isolées, les petites îles, et les zones touchées par des catastrophes naturelles, les satellites peuvent rapidement établir des connexions fiables.

Cela permet une amélioration significative dans la gestion des urgences, l’éducation, et le développement économique local, en fournissant des outils nécessaires pour le commerce, la santé, et l’éducation.

Défis à relever

Cependant, l’expansion de la connectivité par satellite n’est pas sans défis. Les questions de régulation internationale, de gestion du trafic spatial et de durabilité environnementale nécessitent une attention urgente pour éviter la congestion orbitale et la pollution lumineuse, tout en garantissant une distribution équitable des ressources satellite.

L’ère des satellites promet de redéfinir les frontières de la connectivité internet, rendant l’accès global non seulement possible mais aussi performant. Tandis que nous nous dirigeons vers un avenir où chaque recoin de la planète pourra bénéficier de l’internet haut débit, il est crucial de soutenir les politiques qui favorisent une croissance responsable et durable de cette technologie révolutionnaire.

Pour ceux qui vivent dans des zones jusqu’à présent déconnectées, l’impact pourrait être transformateur, offrant de nouvelles opportunités et améliorant significativement la qualité de vie.

Contactez-nous pour un audit gratuit de vos solutions existantes

Tout d’abord, qu’est-ce qu’un VPN ?

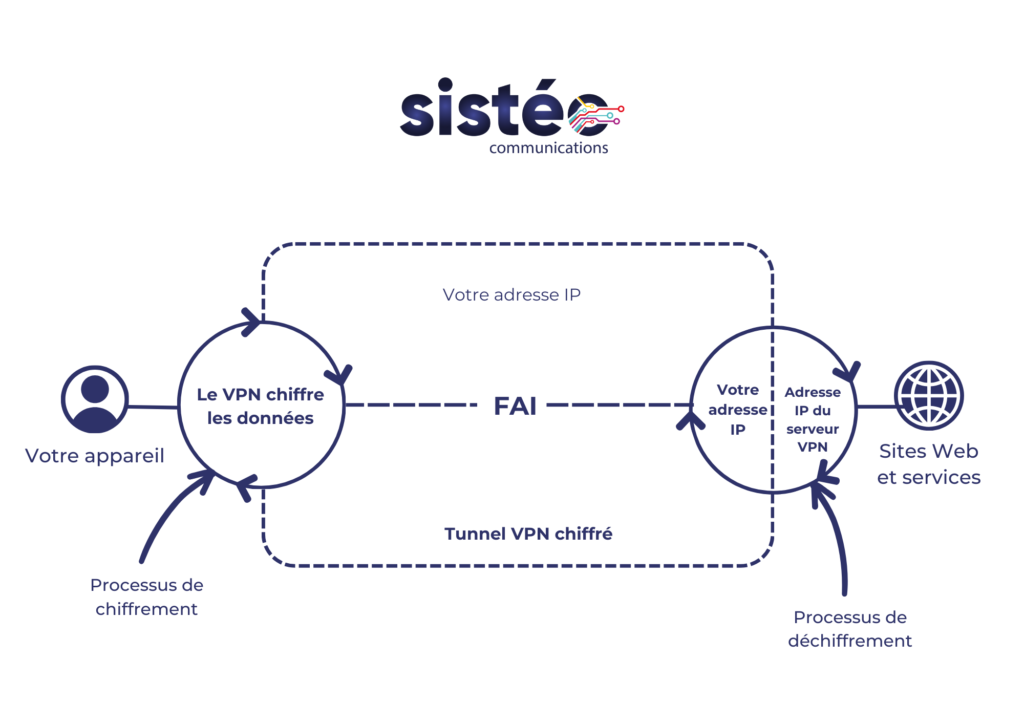

Un VPN, ou Réseau Privé Virtuel en français, est une technologie de sécurité informatique qui établit une connexion cryptée entre un appareil (tel qu’un ordinateur, un smartphone ou une tablette) et un serveur distant. Cette connexion sécurisée s’effectue via Internet, permettant aux utilisateurs d’accéder à des ressources informatiques distantes comme s’ils étaient directement connectés au réseau privé local de l’entreprise.

Le principal objectif d’un VPN est de garantir la confidentialité et la sécurité des données lors de leur transfert sur des réseaux publics. Pour ce faire, le VPN utilise des protocoles de chiffrement avancés qui rendent les données illisibles pour tout individu ou entité non autorisé à y accéder. De plus, le VPN masque l’adresse IP réelle de l’utilisateur en la remplaçant par celle du serveur distant, renforçant ainsi l’anonymat et la protection de la vie privée en ligne.

Les utilisations courantes des VPN incluent la sécurisation des communications sensibles au sein des entreprises, l’accès sécurisé aux réseaux d’entreprise depuis des emplacements distants, la protection contre les cyberattaques telles que l’interception de données et les attaques par ransomware, le contournement de la censure et des restrictions géographiques sur Internet, et la sécurisation des connexions Wi-Fi publiques.

En résumé, un VPN agit comme un tunnel sécurisé sur Internet, permettant aux utilisateurs de naviguer, de communiquer et d’accéder aux ressources en ligne de manière confidentielle, sécurisée et souvent anonyme.

Dans un contexte professionnel, deux types de VPN nous intéressent : le VPN client-to-site et le VPN site-to-site.

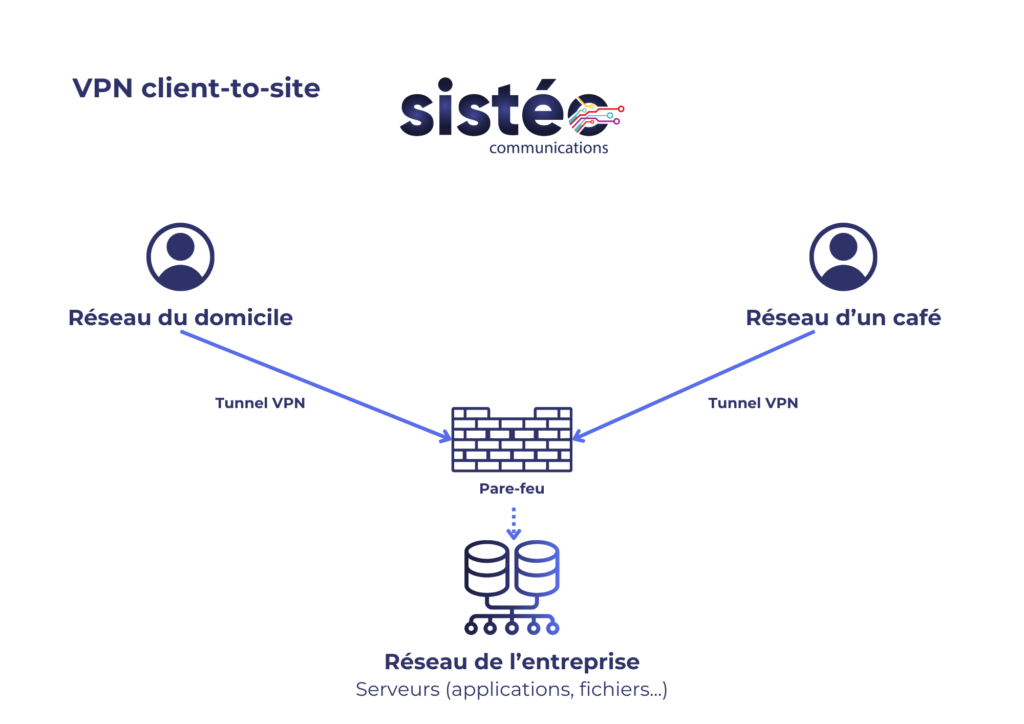

Le VPN client-to-site

Lorsqu’un tunnel VPN est établi entre un appareil (ordinateur, smartphone, tablette, etc.) et un réseau d’entreprise, on parle de VPN client-to-site. Ce type de VPN est idéal pour le télétravail ou les déplacements, permettant aux utilisateurs de se connecter de manière sécurisée au réseau de leur entreprise depuis des endroits tels que leur domicile, un hôtel, un restaurant, ou encore en rendez-vous chez un client.

La possibilité que plusieurs employés se connectent de manière sécurisée au réseau d’entreprise à distance via un VPN client-to-site avec une connexion sécurisée, offre un accès aux données sur le serveur de fichiers ou à des applications hébergées sur un serveur, garantissant la confidentialité des informations. Contrairement à d’autres outils de connexion à distance, le VPN est privilégié pour sa sécurité accrue.

Lors de la configuration d’un VPN client-to-site, différentes options sont disponibles, notamment celles liées au chiffrement, ainsi que le choix entre un « split tunnel » et un « full tunnel ».

- Split tunnel : Certains flux spécifiques sont redirigés vers le tunnel VPN, tandis que d’autres utilisent la connexion locale de la machine. Par exemple, l’accès à un document sur le serveur de fichiers passe par le VPN, mais la navigation sur Internet utilise la connexion locale.

- Full tunnel : Tout le trafic de la machine passe par le tunnel VPN, assurant une sécurité complète. La navigation sur Internet est dirigée via le VPN, permettant l’application de filtres de sécurité, même lorsque l’utilisateur est à domicile ou à l’hôtel.

Il existe également une utilisation du VPN client-to-site plus orientée vers les particuliers, permettant de se connecter au réseau domestique depuis l’extérieur. Dans ce cas, un NAS (ou un routeur compatible) est souvent utilisé pour mettre en place le serveur VPN.

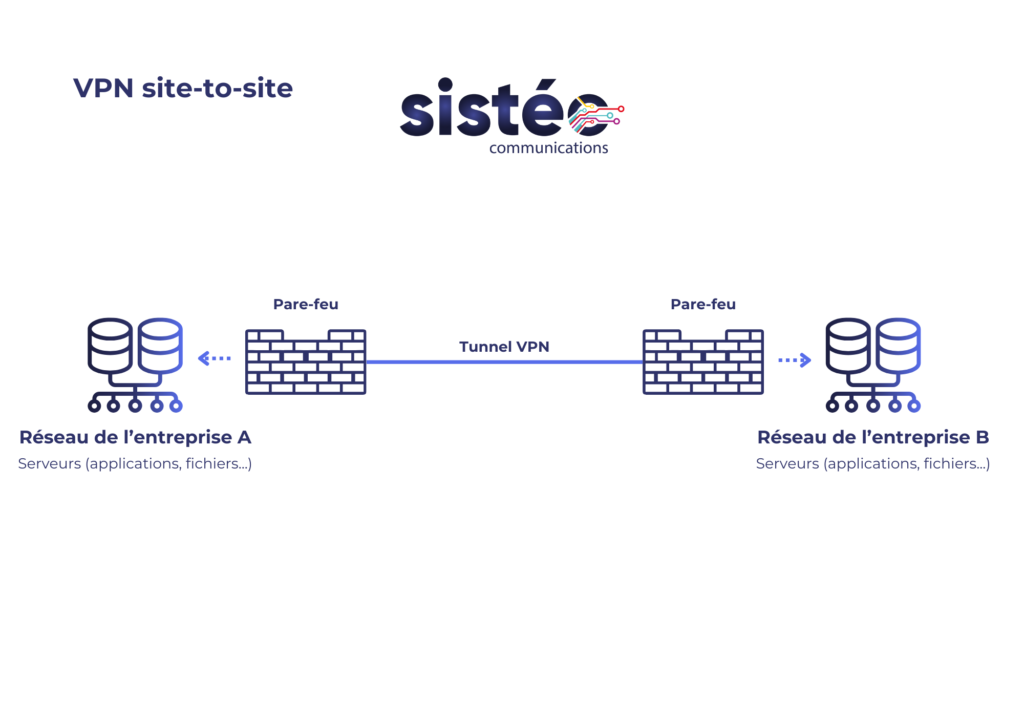

Le VPN site-to-site

Un VPN site-to-site, aussi appelé site à site, est un tunnel VPN qui relie deux réseaux d’entreprise. Son objectif principal est de faciliter le partage de ressources entre ces réseaux. Par exemple, une application hébergée sur le réseau A peut être rendue accessible aux utilisateurs connectés sur le réseau B. Grâce à l’évolution vers le Cloud, une entreprise peut rendre ses serveurs hébergés dans des plateformes comme Azure ou AWS accessibles via un site-to-site entre les deux réseaux.

Il est à noter qu’en utilisant le même opérateur Internet pour tous les sites de l’entreprise, il est possible de demander à l’opérateur de mettre en place un VPN MPLS (Multiprotocol Label Switching : optimisation et accélération du trafic réseau). Ce protocole permet l’interconnexion des sites via le réseau de l’opérateur. Cependant, le VPN MPLS est progressivement remplacé par le SD-WAN, une solution moderne qui offre la possibilité d’interconnecter des sites même s’ils ne sont pas chez le même opérateur. Cette transition reflète l’évolution des technologies pour répondre aux besoins changeants des entreprises.

Afin de mieux comprendre la différence entre ces deux types de VPN…

- Utilisation : Le VPN client-to-site est optimal pour les connexions individuelles, tandis que le VPN site-to-site est adapté aux connexions entre réseaux d’entreprise.

- Accès aux ressources : Le client-to-site permet un accès sécurisé à des ressources spécifiques, alors que le site-to-site facilite le partage général de ressources entre réseaux.

- Flexibilité : Le VPN client-to-site offre une grande flexibilité pour les employés en déplacement, tandis que le VPN site-to-site est plus orienté vers l’interconnexion stable de réseaux d’entreprise.

- Configuration : Les options de configuration, telles que le « split tunnel » ou le « full tunnel, » sont plus pertinentes dans un contexte client-to-site.

- Évolution technologique : Le VPN MPLS, traditionnellement utilisé pour les VPN site-to-site, est en déclin au profit du SD-WAN. Cette nouvelle solution permet d’interconnecter des sites même s’ils ne sont pas chez le même opérateur, offrant une plus grande agilité.

En résumé, le choix entre VPN client-to-site et site-to-site dépend des besoins spécifiques de l’entreprise en matière de connectivité et d’accès aux ressources. Alors que le client-to-site est idéal pour les employés en déplacement, le site-to-site est essentiel pour l’interconnexion stable de réseaux d’entreprise, en particulier dans un contexte de Cloud.

Les avantages d’opter pour un VPN

Après avoir expliqué ce qu’était un VPN et ces différentes déclinaisons, il est important de savoir pourquoi il est primordial d’intégrer un VPN à votre système informatique :

- Sécurité des Données : Un VPN renforce la sécurité en chiffrant les communications, assurant ainsi la confidentialité des informations sensibles échangées au sein de l’entreprise.

- Protection contre les Cyberattaques : Un VPN offre une protection contre diverses menaces en ligne telles que l’interception de données et les attaques de ransomware, minimisant les risques de compromission des données de l’entreprise.

- Accès Distant Sécurisé : Permet aux employés d’accéder de manière sécurisée au réseau de l’entreprise depuis des endroits distants, favorisant le travail à distance tout en maintenant un niveau élevé de sécurité.

- Confidentialité des Communications : Préserve la confidentialité des communications internes de l’entreprise, y compris les e-mails et les appels VoIP, renforçant ainsi la protection des informations stratégiques.

- Compliance Réglementaire : Aide l’entreprise à se conformer aux réglementations en matière de protection des données et de confidentialité, réduisant les risques de non-conformité et les sanctions associées.

- Sécurisation des Réseaux Wi-Fi Publics : Essentiel pour protéger les données des employés lorsqu’ils se connectent à des réseaux Wi-Fi publics, minimisant les risques de piratage ou d’interception.

- Optimisation de la Productivité : Améliore la productivité des employés en assurant un accès sûr et fiable aux ressources de l’entreprise, indépendamment de leur emplacement géographique.

- Réduction des Risques liés à la Perte de Données : Contribue à minimiser les risques de perte de données, ce qui peut avoir des conséquences financières et de réputation graves pour l’entreprise.

- Tendances Futures : Anticipe l’évolution du rôle des VPN dans le monde des affaires, offrant à l’entreprise la possibilité de s’adapter aux nouvelles tendances technologiques pour rester compétitive.

Pour Conclure…

En récapitulant notre exploration des Virtual Private Networks (VPN), il est clair que ces solutions jouent un rôle crucial dans la protection des données et la sécurisation des communications au sein des entreprises modernes. Chez SISTEO COMMUNICATIONS, spécialiste de l’intégration de systèmes téléphoniques, informatiques, GED et solutions d’impression, nous mesurons l’importance cruciale d’une connectivité fiable et sécurisée.

Pourquoi Opter pour un VPN avec SISTEO COMMUNICATIONS ?

Expertise Personnalisée : Nous offrons des expertises gratuites et personnalisées pour comprendre les besoins spécifiques de votre entreprise.

Devis sur Mesure : Obtenez des devis adaptés à vos exigences, assurant une bonne intégration.

Sécurité Inégalée : Garantissez la sécurité de vos données grâce à nos solutions VPN avancées.

Saisissez l’Opportunité dès Aujourd’hui !

Sollicitez nos services d’audit gratuits et personnalisés, demandez un devis sur mesure, et franchissez le pas vers une intégration informatique optimale. Protégez vos communications, assurez la conformité réglementaire et maximisez la productivité de votre entreprise grâce à nos solutions !

Votre sécurité et votre succès commercial sont notre priorité. Contactez-nous maintenant pour une consultation personnalisée et découvrez comment SISTEO COMMUNICATIONS peut renforcer la connectivité et la sécurité de votre entreprise. Ne laissez pas les opportunités passées, investissez dans l’avenir de votre entreprise dès aujourd’hui !

Contactez-nous pour un audit gratuit de vos solutions existantes

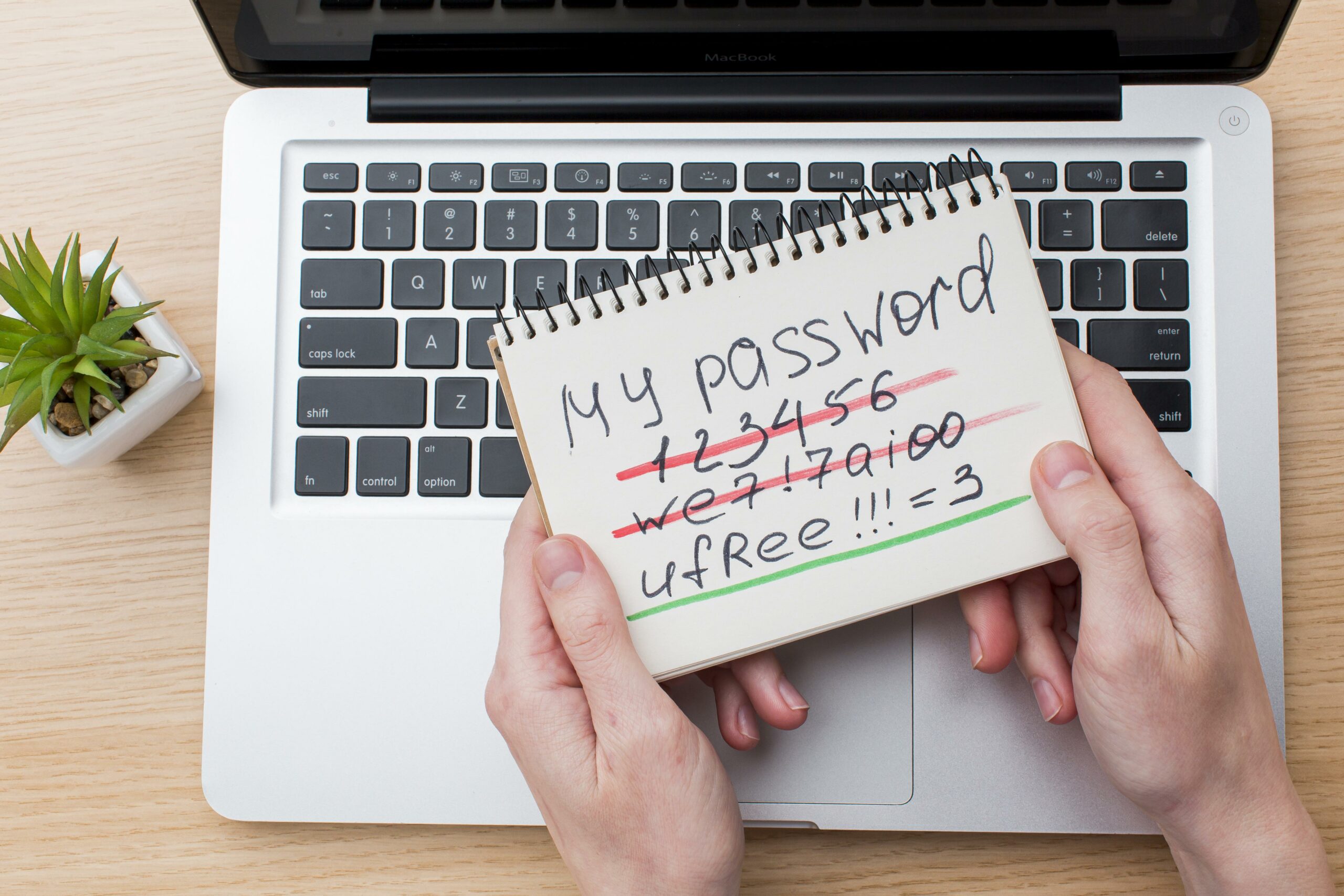

La sécurité en ligne est une préoccupation croissante à mesure que nous devenons de plus en plus dépendants de la technologie. L’un des éléments clés pour protéger vos informations personnelles est d’avoir un mot de passe robuste.

En 2022, Cybernews (médiaTV, web et radio, consacré à la cybersécurité) a recueilli 56 millions de mots de passe piratés ou divulgués, ce qui montre à quel point il est crucial de prendre des mesures pour renforcer la sécurité de nos mots de passe.

Dans cet article, nous examinerons comment créer un mot de passe robuste et comment éviter les méthodes couramment utilisées par les pirates pour les obtenir.

Les mots de passe les plus utilisés en France en 2022

Avant de plonger dans les détails de la création de mots de passe robustes, examinons d’abord les mots de passe les plus couramment utilisés en France en 2022, selon NordPass (gestionnaire de mot de passe). Ces informations sont essentielles pour comprendre à quel point la sécurité des mots de passe est souvent négligée :

- 1er : 123456

- 2ème : 23456789

- 3ème : Azerty

- …

- 7ème : Loulou

- 10ème : Doudou

- 11ème : Marseille

Le simple fait que des mots de passe aussi faibles et prévisibles figurent en tête de liste montre à quel point de nombreuses personnes ne prennent pas suffisamment au sérieux la sécurité de leurs comptes en ligne.

Dans le monde entier, les mots de passe tels que « Password, » « 123456, » et « Qwerty » dominent les classements, ce qui est encore plus alarmant. De plus, de nombreux utilisateurs continuent d’utiliser « admin » comme mot de passe pour les comptes qui disposent de privilèges d’accès aux systèmes, ce qui les rend particulièrement vulnérables.

Il est également inquiétant de constater que la plupart des mots de passe ont généralement une longueur de seulement 8 caractères (20%) ou même seulement 4 caractères (15%), ce qui les rend facilement vulnérables aux attaques.

Si vous utilisez encore des codes de huit caractères ou moins, une étude récente menée par Hive Systems (entreprise spécialisée dans les systèmes de sécurité) a mis en lumière le danger des mots de passe faibles. En considérant un mot de passe aléatoire comprenant des lettres minuscules et majuscules, des chiffres, et des caractères spéciaux, il a été démontré qu’il ne faudrait que cinq heures pour le pirater avec une Nvidia RTX 3090, et à peine 39 minutes avec huit cartes graphiques Nvidia A100 Tensor Core (au coût de location de seulement 20 dollars sur Amazon).

Ces chiffres montrent que la sécurité d’un mot de passe de cette nature est pratiquement nulle. Les recommandations en matière de sécurité suggèrent de commencer à partir de 11 caractères pour une protection adéquate, mais l’idéal est d’aller au-delà de 16 caractères. Dans le pire des cas, un pirate aurait besoin de 92 milliards d’années pour réussir une attaque par force brute, ce qui dépasse largement toute menace potentielle. La sécurité de vos comptes en ligne dépend de la robustesse de vos mots de passe, il est donc crucial de les choisir soigneusement.

Méthodes d’obtention de mots de passe par des tiers

Les pirates informatiques utilisent diverses méthodes pour obtenir des mots de passe de manière illégitime. Voici quelques-unes des méthodes les plus couramment utilisées :

1. Attaque par force brute

Une attaque par force brute consiste à essayer de deviner un mot de passe en testant systématiquement toutes les combinaisons possibles. Cette méthode est relativement simple mais peut prendre du temps en fonction de la complexité du mot de passe et des mesures de sécurité mises en place.

2. Attaque par dictionnaire

Une attaque par dictionnaire consiste à essayer une liste de mots tirés d’un dictionnaire pour deviner un mot de passe. Cette méthode est plus efficace que l’attaque par force brute, car de nombreuses personnes utilisent des mots courants.

3. Ingénierie sociale (Social Engineering)

L’ingénierie sociale consiste à manipuler psychologiquement les individus pour obtenir leurs mots de passe. Les pirates peuvent se faire passer pour des collègues, des employés du service informatique ou d’autres personnes de confiance pour obtenir des informations sensibles.

4. Fuite de données (Leak)

Les fuites de données surviennent lorsque des informations confidentielles sont exposées à des personnes non autorisées en raison de failles technologiques, de comportements d’utilisateurs négligents ou de cyberattaques.

5. Vol de hash (Crackstation)

Le vol de hash est une technique où les attaquants utilisent le hachage des mots de passe stockés au lieu de tenter de déchiffrer les mots de passe eux-mêmes. Cela peut permettre un accès non autorisé à un système sans connaître le mot de passe réel.

Comment avoir un mot de passe robuste ?

Maintenant que nous comprenons les enjeux de la sécurité des mots de passe et les méthodes utilisées par les pirates pour les obtenir, il est temps d’apprendre à créer un mot de passe robuste. Un bon mot de passe doit combiner la robustesse avec la facilité de mémorisation. Voici quelques conseils :

Robustesse

- Longueur, optez pour des mots de passe longs, de préférence d’au moins 12 caractères.

- Casse, utilisez une combinaison de majuscules et de minuscules.)

- Composition, incluez des chiffres, des caractères spéciaux (comme $, #, !), et des caractères alphanumériques.

Une méthode simple pour générer un mot de passe robuste est d’utiliser un générateur en ligne, comme celui proposé par la Commission Nationale de l’Informatique et des Libertés (CNIL) en France. Vous pouvez créer une phrase avec au moins un nombre, une majuscule, un signe de ponctuation ou un caractère spécial, ainsi qu’une douzaine de mots. Ensuite, le générateur automatique crée un mot de passe inspiré de votre phrase.

Il vous suffit de cliquer sur ce lien pour pouvoir générer votre mot de passe :

https://www.cnil.fr/fr/generer-un-mot-de-passe-solide

Vérifiez la force de votre mot de passe

Vous pouvez également vérifier l’efficacité et la sureté de votre mot de passe en vous rendant sur le site gouvernemental de l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) grâce au lien situé ci-dessous :

https://www.ssi.gouv.fr/administration/precautions-elementaires/calculer-la-force-dun-mot-de-passe/

En conclusion…

La sécurité de vos données en ligne commence par un mot de passe robuste. Ne prenez pas à la légère la création de vos mots de passe, et utilisez des méthodes éprouvées pour les rendre plus sécurisés.

En prenant ces précautions simples, vous pouvez renforcer considérablement votre protection contre les cyberattaques et les intrusions indésirables. N’oubliez pas que la sécurité en ligne est une responsabilité partagée, alors agissez de manière responsable pour protéger vos informations personnelles.

En investissant dans les infrastructures de télécommunication, en mettant en place des réglementations adaptées et en favorisant la collaboration entre les acteurs de la santé et les fournisseurs de services de télécommunications, nous pourrons exploiter pleinement le potentiel des télécommunications pour offrir des soins de santé accessibles, efficaces et de qualité pour tous.

Contactez-nous pour un audit gratuit de vos solutions existantes

Les télécommunications ont radicalement transformé de nombreux aspects de notre vie quotidienne, et le secteur de la santé ne fait pas exception.

Grâce aux progrès technologiques, les télécommunications jouent un rôle de plus en plus important dans la prestation des soins médicaux : des applications de télémédecine aux dossiers médicaux électroniques, en passant par les dispositifs portables de suivi de la santé.

Cette convergence entre les télécommunications et la médecine ouvre de nouvelles possibilités aux professionnels de la santé. Cet article explore l’impact des télécommunications sur le secteur et les avantages offerts.

Télémédecine : une révolution

La télémédecine est sans aucun doute l’un des domaines les plus prometteurs. Grâce à la connectivité à large bande et aux avancées des technologies de communication, les médecins peuvent désormais diagnostiquer et traiter certains patients ou certaines pathologies à distance. Les consultations en ligne, les visites virtuelles et même les interventions chirurgicales assistées à distance deviennent une réalité, éliminant ainsi les contraintes géographiques et offrant des soins spécialisés aux patients dans les régions éloignées des centres de santé.

Dans les zones rurales avec peu voire aucune infrastructure médicale traditionnelle, la télémédecine permet aux patients de consulter des spécialistes sans avoir à parcourir de longues distances. De plus, les patients atteints de maladies chroniques peuvent ainsi bénéficier de la surveillance à distance, permettant un suivi continu de leur état de santé.

Partage rapide et sûr des informations médicales

Grâce aux télécommunications, le partage d’informations médicales entre les professionnels de la santé est devenu plus rapide, plus facile et plus sûr. Les dossiers médicaux électroniques permettent un accès instantané aux informations vitales des patients, ce qui facilite les diagnostics et les décisions de traitement. Les systèmes garantissent également la confidentialité des données médicales sensibles, protégeant ainsi la vie privée des patients.

Défis et Préoccupations

Malgré les nombreux avantages offerts par les télécommunications dans le secteur de la santé, il existe également des défis et des préoccupations.

Parmi eux, la question de la sécurité des données est fondamentale. Étant donné que les informations médicales sont des données confidentielles, il est essentiel de mettre en place des mesures de sécurité inviolables pour protéger les données des patients contre les intrusions potentielles.

Les gouvernements et les organismes de réglementation doivent travailler en collaboration avec les fournisseurs de services de télécommunications et les professionnels de la santé pour garantir le secret et l’intégrité des informations médicales.

Un autre défi est l’inégalité d’accès aux technologies de télécommunication. Dans de nombreux pays ou communautés, l’accès à l’Internet haut débit et à d’autres infrastructures de télécommunication avancées peut être limité, ce qui diminue la portée et l’efficacité de la télémédecine.

En France, 2% du territoire se situent en “zone blanche”, ce qui signifie que la couverture réseau y est inexistante. Il est essentiel de combler cette fracture numérique en investissant dans l’expansion des infrastructures de télécommunication et en promouvant l’accès minimal aux technologies de santé numérique.

Bien que la télémédecine offre de nombreux avantages, elle ne peut pas remplacer entièrement les soins médicaux traditionnels en présentiel. Certains examens et procédures nécessitent une présence physique pour un diagnostic précis et un traitement approprié. Par conséquent, il est primordial de trouver un équilibre entre les soins virtuels et les soins à prodiguer physiquement afin de garantir la meilleure qualité de soins possible.

En d’autres termes…

Les télécommunications ont donc ouvert une nouvelle ère de soins médicaux dans le secteur de la santé.

La télémédecine, l’accès amélioré aux soins de santé, le partage rapide et sécurisé des informations médicales, ainsi que la formation médicale à distance sont autant de domaines où les télécommunications ont un impact significatif. Cependant, il est essentiel de relever les défis liés à la sécurité des données, à l’inégalité d’accès et à la complémentarité des soins virtuels et en présentiel.

En investissant dans les infrastructures de télécommunication, en mettant en place des réglementations adaptées et en favorisant la collaboration entre les acteurs de la santé et les fournisseurs de services de télécommunications, nous pourrons exploiter pleinement le potentiel des télécommunications pour offrir des soins de santé accessibles, efficaces et de qualité pour tous.

Contactez-nous pour un audit gratuit de vos solutions existantes

Dans un monde où la technologie est omniprésente, la durabilité numérique est devenue une préoccupation majeure. Les réseaux à faible consommation d’énergie jouent un rôle essentiel dans la promotion d’une utilisation plus durable des technologies de l’information et de la communication (TIC).

Le défi de la consommation d’énergie

La croissance exponentielle des appareils connectés et des services en ligne a entraîné une augmentation significative de la consommation d’énergie des réseaux. Les data centers, les infrastructures réseaux et les équipements individuels nécessitent une alimentation permanente ce qui a un fort impact sur l’environnement.

En effet, la demande croissante en énergie génère des émissions de gaz à effet de serre et contribue au changement climatique.

Les réseaux à faible consommation d’énergie

Les réseaux à faible consommation d’énergie sont conçus pour réduire la quantité d’énergie nécessaire pour transférer des données. Ils exploitent des techniques d’optimisation et des protocoles spécifiques pour minimiser la consommation d’énergie des équipements réseaux.

Ces réseaux peuvent être déployés de plusieurs manières, allant des réseaux locaux aux réseaux de télécommunications à grande échelle.

Technologies et approches pour une consommation d’énergie réduite

Plusieurs technologies et approches sont utilisées pour réduire la consommation d’énergie des réseaux. Parmi elles, nous retrouvons :

La virtualisation des serveurs

Elle permet de consolider plusieurs serveurs physiques en une seule machine virtuelle, réduisant ainsi la consommation d’énergie des data centers.

La gestion intelligente de l’énergie

Les équipements réseaux peuvent être configurés pour s’adapter à la demande en temps réel. Par exemple, les périphériques réseaux peuvent entrer en mode veille lorsque le trafic est faible, réduisant ainsi leur consommation d’énergie.

Les technologies sans fil à faible consommation d’énergie

Des protocoles tels que le Bluetooth Low Energy (BLE) et le Zigbee – protocole de communication sans fil utilisant un réseau spécifique open source à faible consommation énergétique – sont conçus pour fournir une connectivité sans fil avec une consommation d’énergie minimale, ce qui est idéal pour les objets connectés.

L’optimisation des algorithmes de routage

Les protocoles de routage peuvent être optimisés pour minimiser la distance parcourue par les données, réduisant ainsi la consommation d’énergie des équipements réseaux.

Avantages des réseaux à faible consommation d’énergie

Les réseaux à faible consommation d’énergie offrent plusieurs avantages importants :

Diminution des coûts énergétiques

En réduisant la consommation d’énergie des réseaux, les organisations peuvent réaliser des économies substantielles sur leurs factures énergétiques.

Réduction de l’empreinte carbone

En minimisant les émissions de gaz à effet de serre, les réseaux à faible consommation d’énergie contribuent à la réduction de l’empreinte carbone globale des infrastructures numériques.

Prolongation de la durée de vie des appareils

En réduisant la consommation d’énergie des équipements réseaux, les réseaux à faible consommation d’énergie peuvent prolonger la durée de vie des appareils connectés. En diminuant la pression sur les ressources naturelles nécessaires à la fabrication de nouveaux équipements, les déchets électroniques sont réduits.

Amélioration de l’efficacité opérationnelle

Les réseaux à faible consommation d’énergie permettent d’optimiser les opérations réseaux en réduisant les coûts énergétiques et les dépenses liées à la maintenance. Libérant des ressources pour des investissements dans d’autres domaines et favorisant ainsi l’innovation et la croissance.

Le défi de la consommation d’énergie

Bien que les réseaux à faible consommation d’énergie offrent de nombreux avantages, il existe encore des défis à relever. La mise en œuvre de ces réseaux nécessite souvent des investissements initiaux importants, tant au niveau des infrastructures que des équipements. De plus, l’interopérabilité entre les différents systèmes et la compatibilité avec les appareils existants peuvent poser des problèmes.

Cependant, ces défis sont également une source d’opportunités. Les avancées technologiques, telles que l’intelligence artificielle et l’apprentissage automatique, peuvent être exploitées pour améliorer l’efficacité énergétique des réseaux. De plus, la collaboration entre les acteurs de l’industrie, les gouvernements et les organisations internationales peut favoriser l’adoption généralisée des réseaux à faible consommation d’énergie et la création de normes communes

Les réseaux à faible consommation d’énergie joueront un rôle crucial dans la réalisation de la durabilité numérique. En réduisant la consommation d’énergie, ils contribueront à la réduction des émissions de gaz à effet de serre, à la conservation des ressources naturelles et à la promotion de pratiques plus durables dans le secteur des TIC.

Pour avancer vers une durabilité numérique, il est essentiel de continuer à investir dans la recherche et le développement de nouvelles technologies et de promouvoir une collaboration étroite entre les acteurs de l’industrie, les décideurs politiques et la société civile. Seule une approche collective et engagée permettra de créer un avenir numérique véritablement durable.

Vous êtes intéressé par nos services ? Contactez-nous

Dans un monde en constante évolution, les télécommunications sont devenues essentielles pour les entreprises. Cependant, il est difficile de suivre les dernières tendances et de savoir quelles technologies sont les plus adaptées pour chacun.

En tant que spécialistes, nous allons passer en revue pour vous les dernières tendances en matière de télécommunications.

Les avantages de la VoIP

La VoIP est une technologie qui permet de transmettre des appels téléphoniques via Internet. Contrairement au RTC, elle n’utilise pas de lignes terrestres dédiées, mais le réseau Internet pour transporter les signaux vocaux. Cela signifie que la VoIP offre de nombreux avantages par rapport au RTC :

1. La 5G

La 5G est une technologie de communication sans fil qui offre une vitesse de connexion plus rapide, une faible latence et une capacité accrue pour les réseaux mobiles. Avec la 5G, les entreprises peuvent fournir une connectivité plus rapide et plus fiable pour leurs employés et leurs clients. Cela peut améliorer la productivité des employés, la qualité des services et la compétitivité de l’entreprise.

2. La VoiP

La VoIP (Voice over Internet Protocol) est une technologie de communication qui permet de faire passer des appels téléphoniques par Internet plutôt que par le réseau téléphonique traditionnel. Les entreprises peuvent utiliser la VoIP pour économiser de l’argent sur les appels internationaux, ainsi que pour améliorer la qualité des appels. La VoIP peut également offrir des fonctionnalités avancées, telles que la messagerie vocale par e-mail et la conférence téléphonique.

3. La visioconférence

La visioconférence est une technologie de communication en temps réel qui permet aux utilisateurs de voir et d’entendre les autres participants à distance. La visioconférence peut être utilisée pour des réunions d’affaires, des présentations, des formations et d’autres activités de collaboration. Cette technologie peut aider les entreprises à économiser de l’argent sur les déplacements et à améliorer la productivité en permettant aux employés de travailler à distance.

4. La sécurité des communications

La sécurité des communications est une préoccupation croissante pour les entreprises. Les attaques par phishing, les logiciels malveillants et les cyberattaques sont de plus en plus courants. Les entreprises doivent donc s’assurer que leurs communications sont sécurisées pour protéger leurs données et leur réputation. Les fournisseurs de services de télécommunications proposent de plus en plus de solutions de sécurité pour protéger les communications.

5. La connectivité IoT

L’Internet des objets (IoT) est une technologie qui permet aux objets physiques de communiquer entre eux via Internet. Les entreprises peuvent utiliser l’IoT pour améliorer l’efficacité opérationnelle, réduire les coûts et offrir de nouveaux produits et services à leurs clients. La connectivité IoT nécessite une infrastructure de télécommunications solide et fiable pour fonctionner. L’Internet des objets (IoT) est une technologie qui permet aux objets physiques de communiquer entre eux via Internet. Les entreprises peuvent utiliser l’IoT pour améliorer l’efficacité opérationnelle, réduire les coûts et offrir de nouveaux produits et services à leurs clients. La connectivité IoT nécessite une infrastructure de télécommunications solide et fiable pour fonctionner.

Contactez-nous pour un audit gratuit de vos solutions existantes

Grâce à Sistéo Communications, adoptez les dernières tendances en matière de télécommunications, et améliorez votre efficacité, votre productivité et votre compétitivité.

Le Réseau Téléphonique Commuté (RTC) a longtemps été le principal moyen de communication vocale dans le monde entier. Cependant, avec l’arrivée de la Voix sur IP (VoIP), la téléphonie traditionnelle est en train de perdre du terrain face à cette technologie de communication plus flexible et rentable. Dans cet article, nous allons examiner de plus près la fin du RTC et l’avantage de la VoIP.

Le RTC, qu’est-ce que c’est ?

Le RTC est un réseau de télécommunications fixe qui a été mis en place il y a plus d’un siècle pour permettre aux gens de communiquer à distance à l’aide d’un téléphone fixe. Ce réseau utilise une infrastructure en cuivre qui transporte les signaux vocaux à travers des lignes terrestres jusqu’à un central téléphonique puis les redirige vers le destinataire final.

La fin du RTC

La fin du RTC a été annoncée dans de nombreux pays à travers le monde. En France, la disparition du RTC est prévue pour novembre 2023. De ce fait, les opérateurs de télécommunications ont progressivement remplacé les lignes en cuivre du RTC par des technologies plus modernes, comme l’ADSL, le VDSL et la fibre optique.

Les avantages de la VoIP

La VoIP est une technologie qui permet de transmettre des appels téléphoniques via Internet. Contrairement au RTC, elle n’utilise pas de lignes terrestres dédiées, mais le réseau Internet pour transporter les signaux vocaux. Cela signifie que la VoIP offre de nombreux avantages par rapport au RTC :

1. Coût réduit

La VoIP utilise les réseaux de données existants pour transmettre les appels, ce qui élimine la nécessité d’infrastructures dédiées au RTC.

De plus, la VoIP est souvent proposée sous forme de service hébergé dans le cloud, ce qui permet de réduire les coûts de matériel et de maintenance.

Enfin, les tarifs de communication VoIP sont souvent moins élevés que ceux du RTC.

2. Flexibilité

Avec la VoIP, il est possible de passer des appels depuis n’importe quel endroit où il y a une connexion Internet, même à l’étranger.

De plus, la VoIP offre également des fonctionnalités avancées, comme la messagerie vocale, la visioconférence, les transferts d’appels, etc.

3. Qualité audio améliorée

La qualité audio de la VoIP est souvent meilleure que celle du RTC, grâce à l’utilisation de codecs audio (algorithmes de compression et de décompression de données audio afin de transmettre les signaux vocaux numériques sur le réseau de données) de haute qualité.

De plus, la VoIP permet également de réduire les pertes de signal et les interférences,améliorant ainsi considérablement la qualité des communications.

2. Évolutivité

Grâce à la VoIP, il est possible d’ajouter de nouveaux utilisateurs dans vos locaux rapidement et facilement, sans avoir besoin d’installer de nouvelles lignes téléphoniques.

De plus, la VoIP permet également de gérer plusieurs numéros de téléphones depuis un seul compte

La fin du RTC était donc inévitable, la VoIP offrant de nombreux avantages par rapport à la téléphonie traditionnelle. Elle est plus économique, flexible, offre une meilleure qualité audio et est plus évolutive. Les entreprises doivent se préparer à cette migration. Cependant, la transition vers la VOIP peut parfois être difficile pour les clients qui ne sont pas familiers avec cette technologie. Il est donc important de se faire accompagner.

Afin de faciliter cette transition, Sistéo Communications évalue les coûts de votre migration, vous fournit des conseils d’experts, installe et configure votre système téléphonique afin qu’il s’adapte à la nouvelle norme mondiale en matière de télécommunication.

En vous offrant un accompagnement complet vers la VOIP, Sistéo Communications vous aide à tirer pleinement partie de cette technologie avancée et ainsi à améliorer votre efficacité opérationnelle globale et vous conformer à la nouvelle norme mondiale avant son arrêt complet en Novembre 2023.