Aujourd’hui, la transformation numérique est au cœur des enjeux stratégiques des entreprises, y compris les petites et moyennes entreprises (PME). Pour répondre aux besoins croissants en flexibilité, performance et sécurité informatique, la virtualisation des serveurs s’impose comme un levier majeur de modernisation des infrastructures IT.

Autrefois réservée aux grandes organisations dotées d’équipes IT importantes, la virtualisation est désormais abordable et accessible aux TPE/PME, grâce à des solutions simples à mettre en œuvre, économiques et performantes. Cette technologie permet de rationaliser les ressources matérielles tout en simplifiant l’administration du système d’information.

Sistéo Communications, spécialiste en intégration de systèmes IT et en cybersécurité, accompagne depuis plus de 20 ans les entreprises dans leur transformation numérique. Nous vous proposons ici un guide pratique pour comprendre, planifier et réussir la virtualisation des serveurs de votre PME.

Virtualisation serveurs PME : enjeux et avantages

Qu’est-ce que la virtualisation de serveurs ?

La virtualisation est une technologie qui permet d’exécuter plusieurs serveurs virtuels (appelés machines virtuelles ou VMs) sur une seule machine physique, grâce à un hyperviseur. Cet hyperviseur agit comme un lien entre le matériel (CPU, mémoire, disque) et les VMs, en allouant dynamiquement les ressources nécessaires à chaque système virtuel.

Chaque VM fonctionne comme un véritable ordinateur : elle possède son propre système d’exploitation, ses fichiers systèmes, ses applications et sa connectivité réseau. Cette modularité permet de regrouper plusieurs services métiers sur une seule infrastructure physique sans compromettre l’indépendance des serveurs.

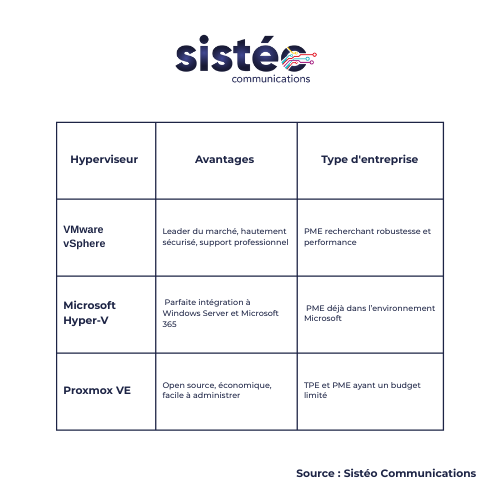

Quelles sont les solutions de virtualisation adaptées aux PME ?

– VMware vSphere : Référence du marché, elle offre des performances exceptionnelles, une haute tolérance aux pannes et une administration centralisée très poussée.

– Microsoft Hyper-V : Intégrée aux éditions professionnelles de Windows Server, cette solution est idéale pour les entreprises déjà équipées de solutions Microsoft.

– Proxmox VE : Solution open source performante, combinant virtualisation et conteneurisation LXC, idéale pour les PME cherchant à réduire les coûts tout en conservant une grande autonomie.

Le choix dépendra du budget, de l’écosystème logiciel existant, et du niveau de compétence technique disponible en interne.

Pourquoi virtualiser ? 6 avantages clés pour votre entreprise

1. Réduction des coûts d’infrastructure

En consolidant plusieurs serveurs en un seul, vous diminuez les achats matériels, les besoins en alimentation électrique, la climatisation et les coûts de maintenance.

2. Meilleure utilisation des ressources matérielles

La virtualisation permet de dimensionner précisément chaque VM selon les besoins réels (CPU, RAM), éliminant le gaspillage de ressources dû à des serveurs physiques sous-utilisés.

3. Plus grande évolutivité

Vous pouvez créer de nouvelles machines virtuelles à la demande, en quelques clics. Cela accélère la mise en service d’une nouvelle application ou d’un environnement de test.

4. Renforcement de la sécurité et de la résilience

Chaque VM est isolée : une faille ou panne sur l’une n’impacte pas les autres. Les snapshots, sauvegardes automatisées et solutions de haute disponibilité offrent un excellent niveau de résilience.

5. Simplification des sauvegardes et de la reprise d’activité

Sauvegarder une machine virtuelle revient à copier un fichier. Cela facilite la sauvegarde complète du système et accélère les procédures de reprise après sinistre (PRA).

6. Préparation au cloud hybride

Une infrastructure virtualisée permet une transition fluide vers le cloud, en hébergeant certaines VMs localement et d’autres dans le cloud public.

Les étapes clés pour virtualiser les serveurs d’une PME

Phase 1 : Audit de l’existant

La première étape vers la virtualisation est un audit technique approfondi de votre infrastructure :

– Inventaire du matériel existant : nombre de serveurs, caractéristiques (RAM, processeurs, stockage), applications hébergées.

– Évaluation de la charge actuelle et prévisionnelle : pics d’activité, nombre d’utilisateurs, applications les plus consommatrices de ressources.

– Identification des services critiques : base de données, applications métiers, Active Directory, serveurs de fichiers…

– Conformité aux normes : prise en compte des obligations RGPD, politique de sauvegarde, lieux d’hébergement si vous gérez des données sensibles. Cette étape conditionne la réussite du projet : une mauvaise analyse est la première cause d’échec des déploiements de virtualisation en PME.

Phase 2 : Choix de l’hyperviseur et de l’architecture cible

Il est crucial de choisir une solution adaptée au profil de l’entreprise :

L’architecture cible doit également intégrer les aspects de redondance, sauvegarde et haute disponibilité.

Phase 3 : Mise en œuvre de la virtualisation

Une fois l’architecture définie, la phase de déploiement s’articule généralement en 5 étapes :

1. Installation de l’hyperviseur sur les machines hôtes.

2. Création des VMs de base, selon les besoins (serveur de fichiers, base de données, messagerie…).

3. Migration progressive des services : transformation des anciens serveurs en VMs, ou installation sur de nouvelles machines virtuelles.

4. Tests de performances et de sécurité : évaluation de la stabilité de l’infrastructure.

5. Bascule contrôlée : redirection du trafic et des utilisateurs vers les systèmes virtualisés.

Cette transition peut être effectuée en dehors des heures de travail pour limiter l’impact sur l’activité.

Phase 4 : Supervision, sécurité et maintenance

La pérennité du projet dépend de la mise en place d’un plan de supervision technique :

– Surveillance continue de la charge CPU, mémoire, bande passante réseau.

– Notifications automatiques en cas d’erreur ou de saturation.

– Sauvegardes planifiées des VMs complètes et/ou de certaines données critiques.

– Mise à jour régulière de l’hyperviseur et des systèmes invités.

Chez Sistéo Communications, nous proposons un contrat de maintenance tout-en-un, adapté aux PME, intégrant support, supervision proactive et interventions à distance ou sur site.

Sécuriser votre environnement virtualisé : l’indispensable volet cybersécurité

Les nouveaux risques liés à la virtualisation

Bien que la virtualisation offre un environnement cloisonné, elle présente aussi des risques spécifiques :

– VM sprawl : multiplication incontrôlée de machines virtuelles, créant des failles ou des lenteurs.

– Vulnérabilités au niveau de l’hyperviseur : un pirate qui compromet cette couche centrale pourrait accéder à toutes les VMs.

– Plan de sauvegarde mal adapté : négliger la protection d’une VM peut entraîner la perte complète d’un service critique.

Pour éviter ces écueils, la sécurité doit être pensée dès la conception de l’infrastructure virtuelle.

6 bonnes pratiques de cybersécurité pour un SI virtualisé

1. Limiter les privilèges : n’attribuez des droits d’administrateur qu’aux personnes habilitées.

2. Définir une segmentation réseau stricte : isolez les flux de données critiques pour éviter toute propagation.

3. Mettre en place des sauvegardes croisées : stockez les sauvegardes sur un site secondaire ou en cloud sécurisé.

4. Renforcer les accès : utilisez l’authentification à deux facteurs (2FA) sur les interfaces d’administration.

5. Cryptage des VM sensibles : protégez les machines critiques avec un chiffrement des disques.

6. Supervision centralisée et alertes : implémentez une solution de log ou SIEM pour auditer les connexions et activités.

Avec ces mesures, une infrastructure virtualisée peut même devenir plus sécurisée que des serveurs physiques isolés.

Pourquoi se faire accompagner par une société spécialisée comme Sistéo Communications ?

Si vous hésitez encore à lancer le projet en interne, voici 3 raisons clés de faire appel à un intégrateur IT spécialisé :

– Bénéficier d’une expertise technique pointue : analyse fine des besoins, installation et configuration sans erreur.

– Gagner du temps : déploiement rapide, phases de test professionnelles, documentation complète dès le début.

– Profiter d’un accompagnement long terme : supervision, mises à jour, optimisation continue de vos ressources IT.

Sistéo Communications accompagne plus de 1 500 entreprises en Région Centre-Val de Loire dans leurs projets numériques : PME industrielles, cabinets de conseils, artisans, établissements médicaux…

Notre approche : un audit personnalisé, des solutions éprouvées et un suivi 100 % local.

Un SI plus performant, sécurisé et agile grâce à la virtualisation

La virtualisation des serveurs n’est plus un luxe, mais une démarche stratégique accessible à toutes les PME. Elle offre une réponse concrète aux défis IT actuels : continuité d’activité, cybersécurité, maîtrise des coûts, flexibilité.

En modernisant votre infrastructure, vous posez les bases d’un système d’information agile, évolutif et résilient, capable de soutenir la croissance et les transformations futures de votre entreprise.

Envie d’un accompagnement professionnel ? Système d’information, sécurité, télécom : Sistéo Communications met son expertise au service de votre performance digitale.

Chez Sistéo Communications, nous sommes dédiés à vous aider. Contactez-nous pour plus de renseignements !

Vous êtes intéressé ? N’hésitez pas à nous contacter.

La sécurité en ligne est une préoccupation croissante à mesure que nous devenons de plus en plus dépendants de la technologie. L’un des éléments clés pour protéger vos informations personnelles est d’avoir un mot de passe robuste.

En 2022, Cybernews (médiaTV, web et radio, consacré à la cybersécurité) a recueilli 56 millions de mots de passe piratés ou divulgués, ce qui montre à quel point il est crucial de prendre des mesures pour renforcer la sécurité de nos mots de passe.

Dans cet article, nous examinerons comment créer un mot de passe robuste et comment éviter les méthodes couramment utilisées par les pirates pour les obtenir.

Les mots de passe les plus utilisés en France en 2022

Avant de plonger dans les détails de la création de mots de passe robustes, examinons d’abord les mots de passe les plus couramment utilisés en France en 2022, selon NordPass (gestionnaire de mot de passe). Ces informations sont essentielles pour comprendre à quel point la sécurité des mots de passe est souvent négligée :

- 1er : 123456

- 2ème : 23456789

- 3ème : Azerty

- …

- 7ème : Loulou

- 10ème : Doudou

- 11ème : Marseille

Le simple fait que des mots de passe aussi faibles et prévisibles figurent en tête de liste montre à quel point de nombreuses personnes ne prennent pas suffisamment au sérieux la sécurité de leurs comptes en ligne.

Dans le monde entier, les mots de passe tels que « Password, » « 123456, » et « Qwerty » dominent les classements, ce qui est encore plus alarmant. De plus, de nombreux utilisateurs continuent d’utiliser « admin » comme mot de passe pour les comptes qui disposent de privilèges d’accès aux systèmes, ce qui les rend particulièrement vulnérables.

Il est également inquiétant de constater que la plupart des mots de passe ont généralement une longueur de seulement 8 caractères (20%) ou même seulement 4 caractères (15%), ce qui les rend facilement vulnérables aux attaques.

Si vous utilisez encore des codes de huit caractères ou moins, une étude récente menée par Hive Systems (entreprise spécialisée dans les systèmes de sécurité) a mis en lumière le danger des mots de passe faibles. En considérant un mot de passe aléatoire comprenant des lettres minuscules et majuscules, des chiffres, et des caractères spéciaux, il a été démontré qu’il ne faudrait que cinq heures pour le pirater avec une Nvidia RTX 3090, et à peine 39 minutes avec huit cartes graphiques Nvidia A100 Tensor Core (au coût de location de seulement 20 dollars sur Amazon).

Ces chiffres montrent que la sécurité d’un mot de passe de cette nature est pratiquement nulle. Les recommandations en matière de sécurité suggèrent de commencer à partir de 11 caractères pour une protection adéquate, mais l’idéal est d’aller au-delà de 16 caractères. Dans le pire des cas, un pirate aurait besoin de 92 milliards d’années pour réussir une attaque par force brute, ce qui dépasse largement toute menace potentielle. La sécurité de vos comptes en ligne dépend de la robustesse de vos mots de passe, il est donc crucial de les choisir soigneusement.

Méthodes d’obtention de mots de passe par des tiers

Les pirates informatiques utilisent diverses méthodes pour obtenir des mots de passe de manière illégitime. Voici quelques-unes des méthodes les plus couramment utilisées :

1. Attaque par force brute

Une attaque par force brute consiste à essayer de deviner un mot de passe en testant systématiquement toutes les combinaisons possibles. Cette méthode est relativement simple mais peut prendre du temps en fonction de la complexité du mot de passe et des mesures de sécurité mises en place.

2. Attaque par dictionnaire

Une attaque par dictionnaire consiste à essayer une liste de mots tirés d’un dictionnaire pour deviner un mot de passe. Cette méthode est plus efficace que l’attaque par force brute, car de nombreuses personnes utilisent des mots courants.

3. Ingénierie sociale (Social Engineering)

L’ingénierie sociale consiste à manipuler psychologiquement les individus pour obtenir leurs mots de passe. Les pirates peuvent se faire passer pour des collègues, des employés du service informatique ou d’autres personnes de confiance pour obtenir des informations sensibles.

4. Fuite de données (Leak)

Les fuites de données surviennent lorsque des informations confidentielles sont exposées à des personnes non autorisées en raison de failles technologiques, de comportements d’utilisateurs négligents ou de cyberattaques.

5. Vol de hash (Crackstation)

Le vol de hash est une technique où les attaquants utilisent le hachage des mots de passe stockés au lieu de tenter de déchiffrer les mots de passe eux-mêmes. Cela peut permettre un accès non autorisé à un système sans connaître le mot de passe réel.

Comment avoir un mot de passe robuste ?

Maintenant que nous comprenons les enjeux de la sécurité des mots de passe et les méthodes utilisées par les pirates pour les obtenir, il est temps d’apprendre à créer un mot de passe robuste. Un bon mot de passe doit combiner la robustesse avec la facilité de mémorisation. Voici quelques conseils :

Robustesse

- Longueur, optez pour des mots de passe longs, de préférence d’au moins 12 caractères.

- Casse, utilisez une combinaison de majuscules et de minuscules.)

- Composition, incluez des chiffres, des caractères spéciaux (comme $, #, !), et des caractères alphanumériques.

Une méthode simple pour générer un mot de passe robuste est d’utiliser un générateur en ligne, comme celui proposé par la Commission Nationale de l’Informatique et des Libertés (CNIL) en France. Vous pouvez créer une phrase avec au moins un nombre, une majuscule, un signe de ponctuation ou un caractère spécial, ainsi qu’une douzaine de mots. Ensuite, le générateur automatique crée un mot de passe inspiré de votre phrase.

Il vous suffit de cliquer sur ce lien pour pouvoir générer votre mot de passe :

https://www.cnil.fr/fr/generer-un-mot-de-passe-solide

Vérifiez la force de votre mot de passe

Vous pouvez également vérifier l’efficacité et la sureté de votre mot de passe en vous rendant sur le site gouvernemental de l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) grâce au lien situé ci-dessous :

https://www.ssi.gouv.fr/administration/precautions-elementaires/calculer-la-force-dun-mot-de-passe/

En conclusion…

La sécurité de vos données en ligne commence par un mot de passe robuste. Ne prenez pas à la légère la création de vos mots de passe, et utilisez des méthodes éprouvées pour les rendre plus sécurisés.

En prenant ces précautions simples, vous pouvez renforcer considérablement votre protection contre les cyberattaques et les intrusions indésirables. N’oubliez pas que la sécurité en ligne est une responsabilité partagée, alors agissez de manière responsable pour protéger vos informations personnelles.

En investissant dans les infrastructures de télécommunication, en mettant en place des réglementations adaptées et en favorisant la collaboration entre les acteurs de la santé et les fournisseurs de services de télécommunications, nous pourrons exploiter pleinement le potentiel des télécommunications pour offrir des soins de santé accessibles, efficaces et de qualité pour tous.