La sécurité en ligne est une préoccupation croissante à mesure que nous devenons de plus en plus dépendants de la technologie. L’un des éléments clés pour protéger vos informations personnelles est d’avoir un mot de passe robuste.

En 2022, Cybernews (médiaTV, web et radio, consacré à la cybersécurité) a recueilli 56 millions de mots de passe piratés ou divulgués, ce qui montre à quel point il est crucial de prendre des mesures pour renforcer la sécurité de nos mots de passe.

Dans cet article, nous examinerons comment créer un mot de passe robuste et comment éviter les méthodes couramment utilisées par les pirates pour les obtenir.

Les mots de passe les plus utilisés en France en 2022

Avant de plonger dans les détails de la création de mots de passe robustes, examinons d’abord les mots de passe les plus couramment utilisés en France en 2022, selon NordPass (gestionnaire de mot de passe). Ces informations sont essentielles pour comprendre à quel point la sécurité des mots de passe est souvent négligée :

- 1er : 123456

- 2ème : 23456789

- 3ème : Azerty

- …

- 7ème : Loulou

- 10ème : Doudou

- 11ème : Marseille

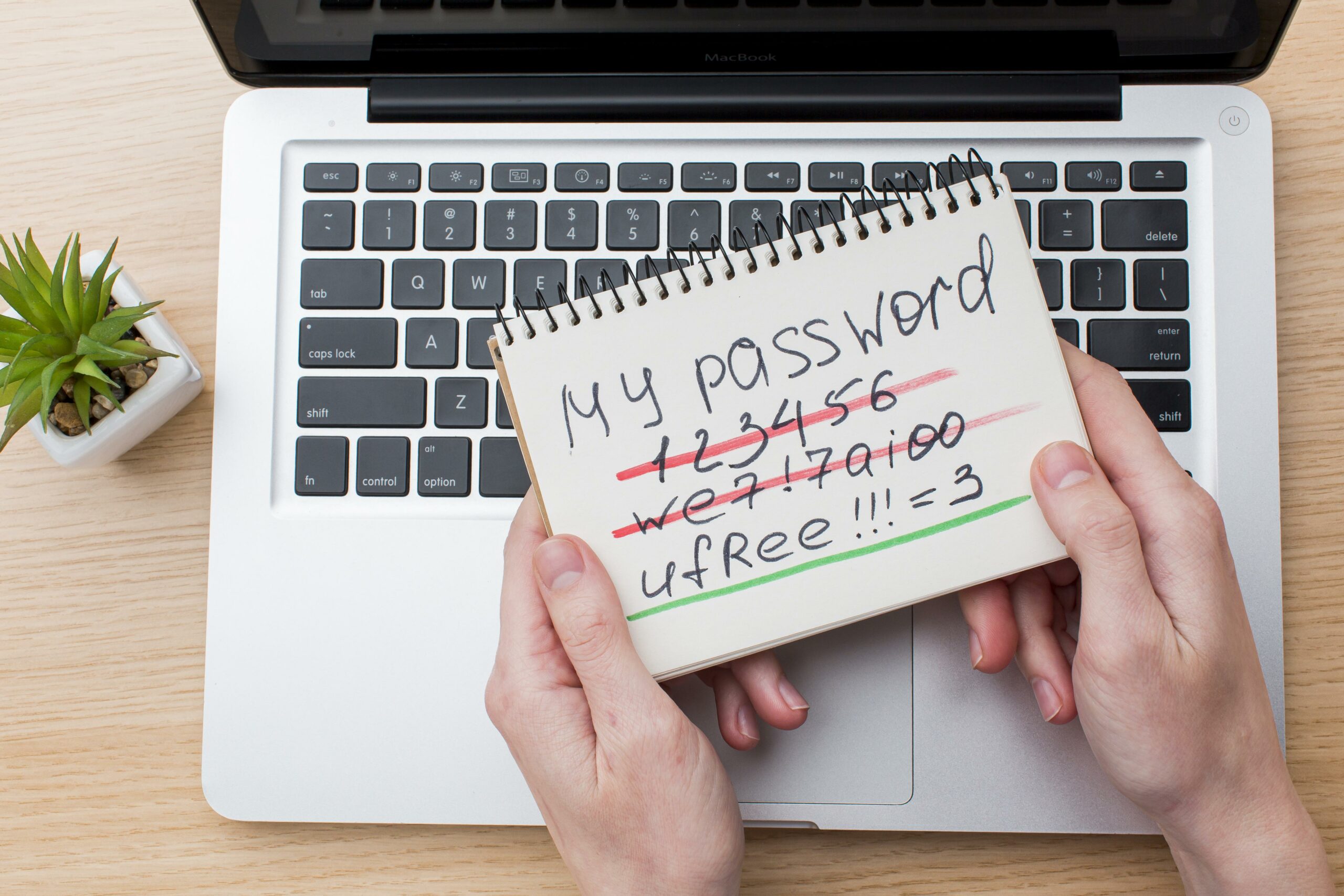

Le simple fait que des mots de passe aussi faibles et prévisibles figurent en tête de liste montre à quel point de nombreuses personnes ne prennent pas suffisamment au sérieux la sécurité de leurs comptes en ligne.

Dans le monde entier, les mots de passe tels que « Password, » « 123456, » et « Qwerty » dominent les classements, ce qui est encore plus alarmant. De plus, de nombreux utilisateurs continuent d’utiliser « admin » comme mot de passe pour les comptes qui disposent de privilèges d’accès aux systèmes, ce qui les rend particulièrement vulnérables.

Il est également inquiétant de constater que la plupart des mots de passe ont généralement une longueur de seulement 8 caractères (20%) ou même seulement 4 caractères (15%), ce qui les rend facilement vulnérables aux attaques.

Si vous utilisez encore des codes de huit caractères ou moins, une étude récente menée par Hive Systems (entreprise spécialisée dans les systèmes de sécurité) a mis en lumière le danger des mots de passe faibles. En considérant un mot de passe aléatoire comprenant des lettres minuscules et majuscules, des chiffres, et des caractères spéciaux, il a été démontré qu’il ne faudrait que cinq heures pour le pirater avec une Nvidia RTX 3090, et à peine 39 minutes avec huit cartes graphiques Nvidia A100 Tensor Core (au coût de location de seulement 20 dollars sur Amazon).

Ces chiffres montrent que la sécurité d’un mot de passe de cette nature est pratiquement nulle. Les recommandations en matière de sécurité suggèrent de commencer à partir de 11 caractères pour une protection adéquate, mais l’idéal est d’aller au-delà de 16 caractères. Dans le pire des cas, un pirate aurait besoin de 92 milliards d’années pour réussir une attaque par force brute, ce qui dépasse largement toute menace potentielle. La sécurité de vos comptes en ligne dépend de la robustesse de vos mots de passe, il est donc crucial de les choisir soigneusement.

Méthodes d’obtention de mots de passe par des tiers

Les pirates informatiques utilisent diverses méthodes pour obtenir des mots de passe de manière illégitime. Voici quelques-unes des méthodes les plus couramment utilisées :

1. Attaque par force brute

Une attaque par force brute consiste à essayer de deviner un mot de passe en testant systématiquement toutes les combinaisons possibles. Cette méthode est relativement simple mais peut prendre du temps en fonction de la complexité du mot de passe et des mesures de sécurité mises en place.

2. Attaque par dictionnaire

Une attaque par dictionnaire consiste à essayer une liste de mots tirés d’un dictionnaire pour deviner un mot de passe. Cette méthode est plus efficace que l’attaque par force brute, car de nombreuses personnes utilisent des mots courants.

3. Ingénierie sociale (Social Engineering)

L’ingénierie sociale consiste à manipuler psychologiquement les individus pour obtenir leurs mots de passe. Les pirates peuvent se faire passer pour des collègues, des employés du service informatique ou d’autres personnes de confiance pour obtenir des informations sensibles.

4. Fuite de données (Leak)

Les fuites de données surviennent lorsque des informations confidentielles sont exposées à des personnes non autorisées en raison de failles technologiques, de comportements d’utilisateurs négligents ou de cyberattaques.

5. Vol de hash (Crackstation)

Le vol de hash est une technique où les attaquants utilisent le hachage des mots de passe stockés au lieu de tenter de déchiffrer les mots de passe eux-mêmes. Cela peut permettre un accès non autorisé à un système sans connaître le mot de passe réel.

Comment avoir un mot de passe robuste ?

Maintenant que nous comprenons les enjeux de la sécurité des mots de passe et les méthodes utilisées par les pirates pour les obtenir, il est temps d’apprendre à créer un mot de passe robuste. Un bon mot de passe doit combiner la robustesse avec la facilité de mémorisation. Voici quelques conseils :

Robustesse

- Longueur, optez pour des mots de passe longs, de préférence d’au moins 12 caractères.

- Casse, utilisez une combinaison de majuscules et de minuscules.)

- Composition, incluez des chiffres, des caractères spéciaux (comme $, #, !), et des caractères alphanumériques.

Une méthode simple pour générer un mot de passe robuste est d’utiliser un générateur en ligne, comme celui proposé par la Commission Nationale de l’Informatique et des Libertés (CNIL) en France. Vous pouvez créer une phrase avec au moins un nombre, une majuscule, un signe de ponctuation ou un caractère spécial, ainsi qu’une douzaine de mots. Ensuite, le générateur automatique crée un mot de passe inspiré de votre phrase.

Il vous suffit de cliquer sur ce lien pour pouvoir générer votre mot de passe :

https://www.cnil.fr/fr/generer-un-mot-de-passe-solide

Vérifiez la force de votre mot de passe

Vous pouvez également vérifier l’efficacité et la sureté de votre mot de passe en vous rendant sur le site gouvernemental de l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) grâce au lien situé ci-dessous :

https://www.ssi.gouv.fr/administration/precautions-elementaires/calculer-la-force-dun-mot-de-passe/

En conclusion…

La sécurité de vos données en ligne commence par un mot de passe robuste. Ne prenez pas à la légère la création de vos mots de passe, et utilisez des méthodes éprouvées pour les rendre plus sécurisés.

En prenant ces précautions simples, vous pouvez renforcer considérablement votre protection contre les cyberattaques et les intrusions indésirables. N’oubliez pas que la sécurité en ligne est une responsabilité partagée, alors agissez de manière responsable pour protéger vos informations personnelles.

En investissant dans les infrastructures de télécommunication, en mettant en place des réglementations adaptées et en favorisant la collaboration entre les acteurs de la santé et les fournisseurs de services de télécommunications, nous pourrons exploiter pleinement le potentiel des télécommunications pour offrir des soins de santé accessibles, efficaces et de qualité pour tous.