Aujourd’hui, la transformation numérique est au cœur des enjeux stratégiques des entreprises, y compris les petites et moyennes entreprises (PME). Pour répondre aux besoins croissants en flexibilité, performance et sécurité informatique, la virtualisation des serveurs s’impose comme un levier majeur de modernisation des infrastructures IT.

Autrefois réservée aux grandes organisations dotées d’équipes IT importantes, la virtualisation est désormais abordable et accessible aux TPE/PME, grâce à des solutions simples à mettre en œuvre, économiques et performantes. Cette technologie permet de rationaliser les ressources matérielles tout en simplifiant l’administration du système d’information.

Sistéo Communications, spécialiste en intégration de systèmes IT et en cybersécurité, accompagne depuis plus de 20 ans les entreprises dans leur transformation numérique. Nous vous proposons ici un guide pratique pour comprendre, planifier et réussir la virtualisation des serveurs de votre PME.

Virtualisation serveurs PME : enjeux et avantages

Qu’est-ce que la virtualisation de serveurs ?

La virtualisation est une technologie qui permet d’exécuter plusieurs serveurs virtuels (appelés machines virtuelles ou VMs) sur une seule machine physique, grâce à un hyperviseur. Cet hyperviseur agit comme un lien entre le matériel (CPU, mémoire, disque) et les VMs, en allouant dynamiquement les ressources nécessaires à chaque système virtuel.

Chaque VM fonctionne comme un véritable ordinateur : elle possède son propre système d’exploitation, ses fichiers systèmes, ses applications et sa connectivité réseau. Cette modularité permet de regrouper plusieurs services métiers sur une seule infrastructure physique sans compromettre l’indépendance des serveurs.

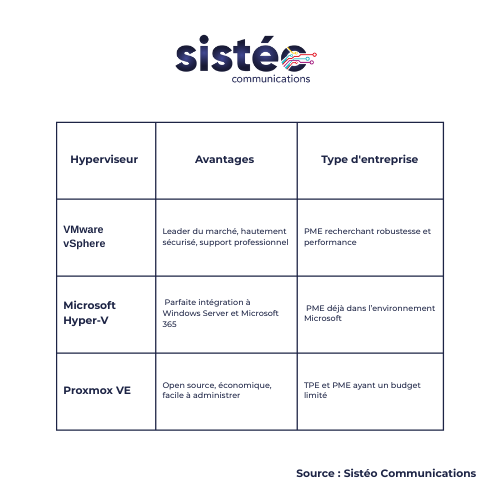

Quelles sont les solutions de virtualisation adaptées aux PME ?

– VMware vSphere : Référence du marché, elle offre des performances exceptionnelles, une haute tolérance aux pannes et une administration centralisée très poussée.

– Microsoft Hyper-V : Intégrée aux éditions professionnelles de Windows Server, cette solution est idéale pour les entreprises déjà équipées de solutions Microsoft.

– Proxmox VE : Solution open source performante, combinant virtualisation et conteneurisation LXC, idéale pour les PME cherchant à réduire les coûts tout en conservant une grande autonomie.

Le choix dépendra du budget, de l’écosystème logiciel existant, et du niveau de compétence technique disponible en interne.

Pourquoi virtualiser ? 6 avantages clés pour votre entreprise

1. Réduction des coûts d’infrastructure

En consolidant plusieurs serveurs en un seul, vous diminuez les achats matériels, les besoins en alimentation électrique, la climatisation et les coûts de maintenance.

2. Meilleure utilisation des ressources matérielles

La virtualisation permet de dimensionner précisément chaque VM selon les besoins réels (CPU, RAM), éliminant le gaspillage de ressources dû à des serveurs physiques sous-utilisés.

3. Plus grande évolutivité

Vous pouvez créer de nouvelles machines virtuelles à la demande, en quelques clics. Cela accélère la mise en service d’une nouvelle application ou d’un environnement de test.

4. Renforcement de la sécurité et de la résilience

Chaque VM est isolée : une faille ou panne sur l’une n’impacte pas les autres. Les snapshots, sauvegardes automatisées et solutions de haute disponibilité offrent un excellent niveau de résilience.

5. Simplification des sauvegardes et de la reprise d’activité

Sauvegarder une machine virtuelle revient à copier un fichier. Cela facilite la sauvegarde complète du système et accélère les procédures de reprise après sinistre (PRA).

6. Préparation au cloud hybride

Une infrastructure virtualisée permet une transition fluide vers le cloud, en hébergeant certaines VMs localement et d’autres dans le cloud public.

Les étapes clés pour virtualiser les serveurs d’une PME

Phase 1 : Audit de l’existant

La première étape vers la virtualisation est un audit technique approfondi de votre infrastructure :

– Inventaire du matériel existant : nombre de serveurs, caractéristiques (RAM, processeurs, stockage), applications hébergées.

– Évaluation de la charge actuelle et prévisionnelle : pics d’activité, nombre d’utilisateurs, applications les plus consommatrices de ressources.

– Identification des services critiques : base de données, applications métiers, Active Directory, serveurs de fichiers…

– Conformité aux normes : prise en compte des obligations RGPD, politique de sauvegarde, lieux d’hébergement si vous gérez des données sensibles. Cette étape conditionne la réussite du projet : une mauvaise analyse est la première cause d’échec des déploiements de virtualisation en PME.

Phase 2 : Choix de l’hyperviseur et de l’architecture cible

Il est crucial de choisir une solution adaptée au profil de l’entreprise :

L’architecture cible doit également intégrer les aspects de redondance, sauvegarde et haute disponibilité.

Phase 3 : Mise en œuvre de la virtualisation

Une fois l’architecture définie, la phase de déploiement s’articule généralement en 5 étapes :

1. Installation de l’hyperviseur sur les machines hôtes.

2. Création des VMs de base, selon les besoins (serveur de fichiers, base de données, messagerie…).

3. Migration progressive des services : transformation des anciens serveurs en VMs, ou installation sur de nouvelles machines virtuelles.

4. Tests de performances et de sécurité : évaluation de la stabilité de l’infrastructure.

5. Bascule contrôlée : redirection du trafic et des utilisateurs vers les systèmes virtualisés.

Cette transition peut être effectuée en dehors des heures de travail pour limiter l’impact sur l’activité.

Phase 4 : Supervision, sécurité et maintenance

La pérennité du projet dépend de la mise en place d’un plan de supervision technique :

– Surveillance continue de la charge CPU, mémoire, bande passante réseau.

– Notifications automatiques en cas d’erreur ou de saturation.

– Sauvegardes planifiées des VMs complètes et/ou de certaines données critiques.

– Mise à jour régulière de l’hyperviseur et des systèmes invités.

Chez Sistéo Communications, nous proposons un contrat de maintenance tout-en-un, adapté aux PME, intégrant support, supervision proactive et interventions à distance ou sur site.

Sécuriser votre environnement virtualisé : l’indispensable volet cybersécurité

Les nouveaux risques liés à la virtualisation

Bien que la virtualisation offre un environnement cloisonné, elle présente aussi des risques spécifiques :

– VM sprawl : multiplication incontrôlée de machines virtuelles, créant des failles ou des lenteurs.

– Vulnérabilités au niveau de l’hyperviseur : un pirate qui compromet cette couche centrale pourrait accéder à toutes les VMs.

– Plan de sauvegarde mal adapté : négliger la protection d’une VM peut entraîner la perte complète d’un service critique.

Pour éviter ces écueils, la sécurité doit être pensée dès la conception de l’infrastructure virtuelle.

6 bonnes pratiques de cybersécurité pour un SI virtualisé

1. Limiter les privilèges : n’attribuez des droits d’administrateur qu’aux personnes habilitées.

2. Définir une segmentation réseau stricte : isolez les flux de données critiques pour éviter toute propagation.

3. Mettre en place des sauvegardes croisées : stockez les sauvegardes sur un site secondaire ou en cloud sécurisé.

4. Renforcer les accès : utilisez l’authentification à deux facteurs (2FA) sur les interfaces d’administration.

5. Cryptage des VM sensibles : protégez les machines critiques avec un chiffrement des disques.

6. Supervision centralisée et alertes : implémentez une solution de log ou SIEM pour auditer les connexions et activités.

Avec ces mesures, une infrastructure virtualisée peut même devenir plus sécurisée que des serveurs physiques isolés.

Pourquoi se faire accompagner par une société spécialisée comme Sistéo Communications ?

Si vous hésitez encore à lancer le projet en interne, voici 3 raisons clés de faire appel à un intégrateur IT spécialisé :

– Bénéficier d’une expertise technique pointue : analyse fine des besoins, installation et configuration sans erreur.

– Gagner du temps : déploiement rapide, phases de test professionnelles, documentation complète dès le début.

– Profiter d’un accompagnement long terme : supervision, mises à jour, optimisation continue de vos ressources IT.

Sistéo Communications accompagne plus de 1 500 entreprises en Région Centre-Val de Loire dans leurs projets numériques : PME industrielles, cabinets de conseils, artisans, établissements médicaux…

Notre approche : un audit personnalisé, des solutions éprouvées et un suivi 100 % local.

Un SI plus performant, sécurisé et agile grâce à la virtualisation

La virtualisation des serveurs n’est plus un luxe, mais une démarche stratégique accessible à toutes les PME. Elle offre une réponse concrète aux défis IT actuels : continuité d’activité, cybersécurité, maîtrise des coûts, flexibilité.

En modernisant votre infrastructure, vous posez les bases d’un système d’information agile, évolutif et résilient, capable de soutenir la croissance et les transformations futures de votre entreprise.

Envie d’un accompagnement professionnel ? Système d’information, sécurité, télécom : Sistéo Communications met son expertise au service de votre performance digitale.

Chez Sistéo Communications, nous sommes dédiés à vous aider. Contactez-nous pour plus de renseignements !

Vous êtes intéressé ? N’hésitez pas à nous contacter.

Alors que de plus en plus d’entreprises cherchent à moderniser leurs systèmes de communication, la téléphonie VoIP se présente comme une option économique et riche en fonctionnalités. Cependant, comprendre les coûts associés est crucial pour toute entreprise envisageant de faire la transition.

Cet article détaille les différents coûts impliqués dans l’adoption et l’utilisation de la téléphonie VoIP.

1. Types de coûts associés à la VoIP

La téléphonie VoIP peut aider à réduire les dépenses de communication, mais elle comporte aussi des coûts initiaux et opérationnels à considérer.

Coûts initiaux

- Achat de matériel : Inclut les téléphones IP, les routeurs adaptés à la VoIP, et éventuellement des adaptateurs.

- Installation et configuration : Frais de services professionnels pour l’installation et la configuration initiale du système.

Coûts opérationnels

- Abonnements mensuels : Frais mensuels fixés par les fournisseurs pour l’accès aux services VoIP.

- Maintenance et mises à jour : Coûts réguliers pour la maintenance du matériel et des logiciels, ainsi que les mises à jour nécessaires.

2. Facteurs influençant les coûts de la VoIP

Plusieurs facteurs peuvent affecter le coût final de la mise en place d’un système de téléphonie VoIP dans votre entreprise.

- Taille de l’entreprise : Le nombre d’utilisateurs et la complexité du réseau influencent directement les coûts.

- Fonctionnalités requises : Des fonctionnalités avancées comme la vidéoconférence, l’intégration mobile et les appels internationaux peuvent augmenter les coûts.

- Fournisseur de services : Les tarifs peuvent varier significativement d’un fournisseur à l’autre, il est donc important de comparer les offres.

3. Économies potentielles avec la VoIP

Malgré les coûts initiaux, la VoIP peut offrir des économies significatives sur le long terme.

- Réduction des coûts d’appel : Les appels VoIP, surtout internationaux, sont généralement moins chers que ceux des lignes traditionnelles.

- Diminution des frais de déplacement : Avec des fonctionnalités comme la vidéoconférence, les besoins en déplacements peuvent être réduits.

- Flexibilité et échelle : La VoIP permet une adaptation facile et économique à l’évolution des besoins de l’entreprise.

4. Un pas de plus vers la VoIP

Le coût de la téléphonie VoIP peut varier en fonction de nombreux facteurs, mais les avantages à long terme, notamment les économies sur les coûts de communication et une plus grande flexibilité, peuvent largement compenser l’investissement initial. En évaluant soigneusement vos besoins et en choisissant le bon fournisseur, votre entreprise peut maximiser les bénéfices de la téléphonie VoIP.

Chez Sistéo Communications, nous sommes dédiés à vous aider. Contactez-nous pour plus de renseignements !

Vous êtes intéressé ? N’hésitez pas à nous contacter.

L’adoption de la téléphonie VoIP (Voice over Internet Protocol) par les entreprises s’accélère, offrant non seulement des économies substantielles, mais aussi une flexibilité et des fonctionnalités améliorées. Si vous envisagez de mettre en place un système VoIP dans votre entreprise, ce guide vous fournira les étapes essentielles pour une installation réussie.

1. Planification de votre installation VoIP

Avant de plonger dans l’installation physique, une planification minutieuse est nécessaire pour assurer que la solution VoIP répond à vos besoins spécifiques.

Évaluation des besoins

Analyse des besoins de communication : Déterminez le volume d’appels, les fonctions nécessaires et les intégrations requises avec d’autres systèmes.

Audit de l’infrastructure réseau existante : Assurez-vous que votre infrastructure actuelle peut supporter le trafic VoIP additionnel.

Choix du fournisseur et du matériel

Sélection du fournisseur : Comparez les offres pour trouver le fournisseur qui offre le meilleur rapport qualité-prix adapté à vos besoins.

Achat du matériel : Achetez les téléphones IP et tout autre équipement nécessaire, comme des routeurs ou des switchs POE (Power Over Ethernet).

2. Installation technique de la VoIP

Une fois la planification terminée, l’installation technique peut commencer.

Configuration du réseau

- Mise à niveau réseau : Si nécessaire, améliorez votre réseau pour optimiser la qualité de service pour la VoIP.

- Configuration des appareils : Configurez les routeurs et switchs pour prioriser le trafic VoIP et assurer une qualité d’appel optimale.

Installation des équipements

- Installation physique : Installez les téléphones IP et connectez-les à votre réseau.

- Configuration logicielle : Configurez les téléphones pour se connecter au serveur VoIP de votre fournisseur.

3. Test et déploiement

Avant de lancer pleinement votre nouveau système VoIP, une phase de test est essentielle.

- Test de fonctionnalités : Vérifiez toutes les fonctionnalités, y compris la qualité des appels, la messagerie vocale, les transferts d’appels, etc.

- Formation des utilisateurs : Formez vos employés à l’utilisation efficace de la nouvelle technologie.

4. Maintenance et support

Après le déploiement, assurez-vous de mettre en place un plan de maintenance et d’avoir accès à un support technique.

- Contrat de service : Souscrivez un contrat de service avec votre fournisseur pour garantir l’assistance technique nécessaire.

- Surveillance régulière : Surveillez votre système pour détecter et résoudre rapidement les problèmes.

L’installation d’un système de téléphonie VoIP peut sembler complexe, mais avec une planification et une mise en œuvre appropriées, elle peut se dérouler sans encombre. En suivant ce guide, votre entreprise bénéficiera d’un système de communication moderne et économique qui peut transformer votre manière de connecter et de collaborer.

Chez Sistéo Communications, nous sommes dédiés à vous aider. Contactez-nous pour plus de renseignements !

Vous êtes intéressé ? N’hésitez pas à nous contacter.

Dans un monde où l’internet est synonyme de progrès et d’innovation, l’accès universel à un internet rapide n’est pas encore une réalité, surtout dans les régions éloignées et moins développées.

Heureusement, la technologie des satellites est en passe de devenir un vecteur de changement, promettant de combler le fossé numérique et d’offrir une connectivité sans précédent aux quatre coins du globe.

Nouvelle génération de communications par satellite :

L’arrivée de constellations de satellites en orbite terrestre basse (LEO) par des acteurs tels que SpaceX avec Starlink, OneWeb, et Amazon avec Project Kuiper, est une révolution en soi. Ces constellations promettent de fournir un accès internet à haut débit comparable à celui de la fibre optique, mais avec une portée globale, atteignant des régions où même les câbles et les antennes ne peuvent pas pénétrer.

Avancées technologiques et accessibilité

Les innovations technologiques ont permis de réduire considérablement les coûts et la complexité des lancements de satellites, rendant l’espace plus accessible que jamais.

Les satellites LEO, orbitant beaucoup plus près de la Terre que les satellites géostationnaires traditionnels, offrent des vitesses de transmission rapides et des temps de latence réduits, ouvrant des perspectives nouvelles pour les services en temps réel comme la télémédecine et l’éducation en ligne.

Transformations dans les régions éloignées

Pour les communautés isolées, les petites îles, et les zones touchées par des catastrophes naturelles, les satellites peuvent rapidement établir des connexions fiables.

Cela permet une amélioration significative dans la gestion des urgences, l’éducation, et le développement économique local, en fournissant des outils nécessaires pour le commerce, la santé, et l’éducation.

Défis à relever

Cependant, l’expansion de la connectivité par satellite n’est pas sans défis. Les questions de régulation internationale, de gestion du trafic spatial et de durabilité environnementale nécessitent une attention urgente pour éviter la congestion orbitale et la pollution lumineuse, tout en garantissant une distribution équitable des ressources satellite.

L’ère des satellites promet de redéfinir les frontières de la connectivité internet, rendant l’accès global non seulement possible mais aussi performant. Tandis que nous nous dirigeons vers un avenir où chaque recoin de la planète pourra bénéficier de l’internet haut débit, il est crucial de soutenir les politiques qui favorisent une croissance responsable et durable de cette technologie révolutionnaire.

Pour ceux qui vivent dans des zones jusqu’à présent déconnectées, l’impact pourrait être transformateur, offrant de nouvelles opportunités et améliorant significativement la qualité de vie.

Contactez-nous pour un audit gratuit de vos solutions existantes

Le télétravail est devenu la norme pour de nombreuses entreprises. Toutefois, il expose les collaborateurs à de nouveaux risques. En effet, travailler à distance peut rendre les communications et les données plus vulnérables. Cet article vous explique comment protéger efficacement vos communications professionnelles. Vous découvrirez des solutions comme les VPN et la téléphonie IP.

Nous vous présenterons également comment Sistéo Communications peut vous accompagner dans la mise en place de ces technologies.

1. Comprendre les risques de sécurité liés au télétravail

Le télétravail présente de nombreux avantages, mais il expose aussi les entreprises à plusieurs menaces. En effet, les connexions à distance augmentent le risque de cyberattaques. Voyons ensemble les principaux risques.

Accès non sécurisé aux données de l’entreprise

Lorsque vos collaborateurs se connectent à distance, ils peuvent utiliser des réseaux non sécurisés. Ces réseaux publics, comme le Wi-Fi des cafés, représentent une porte ouverte aux cyberattaques. Par conséquent, les données sensibles de l’entreprise peuvent être facilement interceptées.

Utilisation d’appareils personnels moins sécurisés

De nombreux employés utilisent leurs appareils personnels lorsqu’ils travaillent à distance. Malheureusement, ces appareils ne sont souvent pas équipés des mêmes protections que ceux de l’entreprise. Par exemple, ils peuvent être dépourvus de logiciels de sécurité à jour ou de pare-feu.

Phishing et cyberattaques ciblées

Enfin, les cybercriminels exploitent le télétravail pour mener des campagnes de phishing. En effet, ils envoient des e-mails frauduleux pour tenter de voler des informations sensibles. De plus, les employés, isolés, sont parfois moins vigilants.

2. Les solutions pour sécuriser vos communications à distance

Il existe des solutions efficaces pour protéger les communications et les données de vos collaborateurs en télétravail. Parmi ces solutions, les VPN et la téléphonie IP jouent un rôle crucial.

Utilisation d’un VPN pour sécuriser les connexions

Un VPN (Virtual Private Network) est l’un des meilleurs moyens de sécuriser les connexions à distance. Il chiffre les données transmises entre les appareils des employés et les serveurs de l’entreprise. Ainsi, même si un hacker intercepte la connexion, il ne pourra pas lire les informations.

- Chiffrement des données : Un VPN protège toutes les données échangées en les chiffrant. Cela empêche leur interception par des cybercriminels.

- Accès sécurisé depuis n’importe où : Avec un VPN, les collaborateurs peuvent travailler en toute sécurité depuis n’importe quel endroit. Même sur des réseaux Wi-Fi publics, leurs connexions resteront protégées.

Téléphonie IP sécurisée pour protéger les communications vocales

La téléphonie IP, ou VoIP, est de plus en plus utilisée dans les entreprises. Elle permet de passer des appels via Internet plutôt que par des lignes traditionnelles. Cependant, ces communications doivent être sécurisées pour éviter les écoutes et les fuites d’informations.

- Chiffrement des appels : La téléphonie IP propose souvent des options de chiffrement des appels. Cela garantit que les conversations restent privées et protégées.

- Pare-feu spécialisé pour VoIP : Un pare-feu dédié à la téléphonie IP filtre les appels non sollicités et bloque les tentatives d’intrusion.

3. Bonnes pratiques pour les collaborateurs en télétravail

Outre les outils technologiques, il est important d’adopter de bonnes pratiques de sécurité pour renforcer la protection des données. Voici quelques recommandations essentielles pour vos équipes.

Utilisation de mots de passe robustes

Les mots de passe doivent être uniques et complexes. Ils doivent aussi être changés régulièrement. Encouragez vos collaborateurs à utiliser un gestionnaire de mots de passe pour simplifier cette tâche.

Authentification à deux facteurs

L’authentification à deux facteurs (MFA) ajoute une couche de protection supplémentaire. Elle requiert une vérification secondaire, souvent via un code envoyé par SMS ou une application mobile. Même si un hacker vole un mot de passe, il ne pourra pas accéder aux données sans ce second facteur.

Sensibilisation aux cybermenaces

Les employés doivent être formés pour reconnaître les tentatives de phishing et les arnaques en ligne. En effet, une bonne sensibilisation peut prévenir de nombreuses attaques. Organisez régulièrement des sessions de formation pour vos équipes.

4. Sistéo Communications : votre partenaire pour sécuriser le télétravail

Sistéo Communications propose des solutions sur mesure pour protéger vos communications à distance. Notre équipe vous accompagne dans la mise en place des outils les plus efficaces pour sécuriser le télétravail.

Mise en place de VPN personnalisés

Nous déployons des VPN adaptés à votre infrastructure. Ainsi, vous pouvez garantir que toutes les connexions de vos collaborateurs sont sécurisées. Nous veillons également à ce que l’installation soit simple et rapide, afin de minimiser les interruptions dans votre activité.

Téléphonie IP sécurisée

Nos solutions de téléphonie IP incluent des protocoles de sécurité avancés. Nous vous aidons à configurer des systèmes qui protègent vos appels contre toute interception ou intrusion.

Accompagnement et formation

Notre accompagnement ne s’arrête pas à l’installation. Nous formons vos collaborateurs à l’utilisation des outils et aux bonnes pratiques de sécurité. De plus, nous assurons un suivi régulier pour nous assurer que vos solutions restent à jour face aux nouvelles menaces.

Sécurisez vos communications d’entreprise avec Sistéo Communications

Le télétravail a ses avantages, mais il présente aussi des risques. En mettant en place des solutions comme les VPN et la téléphonie IP sécurisée, vous pouvez protéger vos communications et garantir la sécurité des données de votre entreprise. Grâce à l’expertise de Sistéo Communications, la mise en place de ces technologies est simple et efficace. Contactez-nous pour en savoir plus sur nos solutions de sécurisation du télétravail.

Chez Sistéo Communications, nous sommes dédiés à vous aider. Contactez-nous pour plus de renseignements !

Vous êtes intéressé ? N’hésitez pas à nous contacter.

La sécurité de vos biens, qu’il s’agisse de votre domicile ou de votre entreprise, est une préoccupation majeure dans un monde où les menaces évoluent constamment. L’intégration de systèmes d’alarme-intrusion et de télésurveillance offre une solution robuste et fiable pour prévenir les risques et assurer une tranquillité d’esprit.

Mais comment fonctionnent ces systèmes, et pourquoi sont-ils indispensables ? Cet article explore les raisons pour lesquelles vous devriez considérer l’alarme-intrusion-télésurveillance comme un pilier de votre stratégie de sécurité.

Comprendre le Fonctionnement des Systèmes d’Alarme-Intrusion

Les systèmes d’alarme-intrusion sont conçus pour détecter toute tentative d’intrusion ou d’accès non autorisé à une propriété. Ces systèmes utilisent une combinaison de capteurs de mouvement, de détecteurs de bris de vitre, et de contacts de porte/fenêtre pour surveiller en permanence les points d’entrée vulnérables.

Les Composants Clés d’un Système d’Alarme-Intrusion :

- Capteurs de Mouvement : Ces dispositifs détectent les mouvements suspects dans les zones protégées.

- Détecteurs de Bris de Vitre : Ils identifient les sons caractéristiques du verre brisé.

- Contacts de Porte/Fenêtre : Ces capteurs réagissent à l’ouverture non autorisée des portes ou fenêtres.

Ces éléments, lorsqu’ils sont intégrés dans un système centralisé, envoient immédiatement des alertes en cas de détection d’anomalie.

La Télésurveillance : Une Surveillance Continue pour une Sécurité Maximale

La télésurveillance consiste à relier votre système d’alarme à un centre de surveillance distant, où des opérateurs spécialisés supervisent en temps réel les alertes générées par votre système.

Cette approche permet une réaction rapide et coordonnée, souvent avant même que l’intrus ne puisse causer des dommages.

Les Avantages de la Télésurveillance

- Réponse Rapide : En cas d’alerte, les opérateurs peuvent contacter immédiatement les forces de l’ordre ou les services de sécurité.

- Supervision Continue : Votre propriété est surveillée 24h/24, 7j/7, même lorsque vous êtes absent.

- Réduction des Faux Positifs : Les professionnels du centre de surveillance peuvent évaluer la situation avant de déclencher une intervention, limitant ainsi les fausses alertes.

Pourquoi Adopter une Solution Complète d’Alarme-Intrusion-Télésurveillance ?

La combinaison de l’alarme-intrusion et de la télésurveillance offre un niveau de protection supérieur. Non seulement vous dissuadez les intrus grâce aux systèmes d’alarme, mais vous bénéficiez également d’une surveillance proactive qui assure une intervention rapide en cas d’incident.

Sécurité Personnalisée pour Chaque Situation

Chaque site a des besoins spécifiques en matière de sécurité. Que vous soyez propriétaire d’une petite entreprise ou d’une grande résidence, il est possible de personnaliser les systèmes d’alarme et de télésurveillance pour répondre à vos exigences précises.

Cette personnalisation inclut le choix des capteurs, des caméras, et même des services de télésurveillance adaptés à votre environnement.

Conclusion : Sécurisez Vos Biens avec une Solution Intégrée

Investir dans un système d’alarme-intrusion-télésurveillance est un choix stratégique pour assurer la sécurité de vos biens. En combinant la détection précoce des intrusions avec une surveillance continue, vous protégez non seulement vos possessions, mais aussi votre tranquillité d’esprit.

Conseils Pratiques :

- Faites appel à des professionnels pour évaluer vos besoins en sécurité et installer votre système.

- Assurez-vous que votre système est régulièrement entretenu pour une efficacité maximale.

- Considérez la possibilité d’une mise à niveau régulière de votre équipement pour rester à la pointe de la technologie.

Vous êtes intéressé par nos services ? Contactez-nous

Dans le monde professionnel actuel, la communication efficace est essentielle pour le succès des entreprises. Le couplage de la téléphonie et de l’informatique, aussi connu sous le nom de CTI (Computer Telephony Integration), est une technologie qui révolutionne la manière dont les entreprises communiquent et collaborent.

Rainbow Hub est une solution innovante qui facilite cette intégration, offrant de nombreux avantages. Ce guide complet vous aidera à comprendre cette technologie et à voir comment elle peut bénéficier à votre entreprise.

Qu’est-ce que le couplage téléphonie & informatique ?

Le couplage téléphonie & informatique (CTI) est une technologie qui permet aux systèmes informatiques et téléphoniques de travailler ensemble de manière intégrée. Autrement dit, cette technologie permet à vos ordinateurs de gérer et de contrôler vos appels téléphoniques. Voici quelques exemples concrets :

- Réception d’appels : Lorsque quelqu’un appelle, une fenêtre pop-up peut apparaître sur votre écran d’ordinateur avec les informations de l’appelant (nom, numéro de téléphone, etc.) si ces informations sont déjà enregistrées dans votre système.

- Appels sortants : Vous pouvez cliquer sur un numéro de téléphone dans votre logiciel CRM (Customer Relationship Management) ou un autre programme pour composer automatiquement le numéro.

- Enregistrement et suivi des appels : Le système peut automatiquement enregistrer les détails de chaque appel (durée, sujet, etc.) et les lier aux dossiers correspondants dans votre base de données.

Cette intégration simplifie et améliore la gestion des communications téléphoniques, ce qui est particulièrement utile pour les équipes de vente, le service client et d’autres départements qui dépendent fortement des appels téléphoniques.

Les avantages du Rainbow Hub

Rainbow Hub est une solution de CTI qui offre de nombreux avantages pour les entreprises de toutes tailles. Voici quelques-uns des principaux avantages :

1. Intégration fluide

Rainbow Hub s’intègre parfaitement avec vos systèmes informatiques existants. Cela signifie que vous n’avez pas besoin de remplacer vos équipements actuels ou d’apprendre à utiliser de nouveaux logiciels complexes.

L’intégration est transparente, ce qui permet à vos employés de continuer à travailler sans interruption.

2. Amélioration de la collaboration

Rainbow Hub offre des outils de collaboration avancés. Par exemple :

- Messagerie instantanée : Les employés peuvent envoyer des messages instantanés à leurs collègues, ce qui est plus rapide que les e-mails et peut réduire les interruptions pendant les réunions.

- Partage de fichiers : Vous pouvez partager des documents et des fichiers directement via la plateforme, ce qui facilite la collaboration sur les projets.

- Vidéoconférence : Rainbow Hub permet des réunions en face à face via des appels vidéo, ce qui peut être plus efficace que les appels téléphoniques traditionnels pour certaines discussions.

3. Flexibilité et mobilité

Avec Rainbow Hub, vos employés peuvent accéder à leurs outils de communication depuis n’importe quel appareil connecté à Internet, comme un ordinateur portable, une tablette ou un smartphone.

Cela offre une grande flexibilité, en particulier pour les employés qui travaillent à distance ou qui se déplacent fréquemment. Ils peuvent rester connectés et productifs, peu importe où ils se trouvent.

4. Analyse et gestion des données

Rainbow Hub offre des outils d’analyse puissants pour suivre et évaluer l’utilisation des communications dans votre entreprise. Par exemple, vous pouvez :

- Suivre le volume des appels : Voir combien d’appels sont passés et reçus chaque jour, semaine ou mois.

- Analyser la durée des appels : Comprendre combien de temps vos employés passent en communication téléphonique.

- Évaluer la performance des appels : Identifier les tendances et les problèmes potentiels pour améliorer l’efficacité.

Ces données peuvent vous aider à mieux comprendre et optimiser vos flux de travail, à identifier les goulots d’étranglement et à prendre des décisions informées pour améliorer la performance de votre entreprise.

Pourquoi choisir Sistéo Communications pour Rainbow Hub ?

Chez Sistéo Communications, nous comprenons l’importance de la communication intégrée pour les entreprises d’aujourd’hui. C’est pourquoi nous proposons Rainbow Hub comme une solution de couplage téléphonie-informatique de premier choix. Nos experts vous accompagnent dans l’implémentation de cette solution, de l’installation initiale à la formation des utilisateurs et au support continu.

En choisissant Sistéo Communications pour déployer Rainbow Hub, vous assurez à votre entreprise une transition fluide vers une communication plus intégrée et performante. Nous nous engageons à fournir des solutions sur mesure qui répondent à vos besoins spécifiques, améliorent votre productivité et contribuent à la croissance de votre entreprise.

Vous êtes intéressé par nos services ? Contactez-nous

La sélection d’une solution d’impression adaptée peut améliorer la productivité de votre entreprise. Ce guide vous aide à naviguer parmi les options disponibles pour trouver la meilleure solution d’impression qui répond à vos exigences professionnelles.

Voici un guide pratique pour vous aider à choisir la solution d’impression idéale pour votre entreprise.

1. Évaluation des besoins d’impression

Commencez par analyser le volume d’impression mensuel de votre entreprise. Identifiez les types de documents que vous imprimez le plus souvent : rapports, présentations, documents commerciaux, qualité d’impression… ? Cela vous aidera à déterminer si une imprimante de bureau classique suffit ou si un photocopieur multifonctionnel serait plus approprié.

2. Considérer la vitesse et la capacité

La capacité et la vitesse d’impression sont des critères essentiels pour les environnements où le temps est précieux. Les spécifications à considérer incluent :

- PPM (pages par minute) : Un nombre élevé de PPM peut être crucial si vous avez besoin de gros volumes d’impression rapidement.

- Capacité du bac à papier : Des bacs de grande capacité réduisent les interruptions pour recharger en papier.

- Duty cycle : Le nombre maximum de pages que l’imprimante peut gérer par mois sans compromettre sa durabilité.

3. Fonctionnalités avancées et connectivité

Dans un monde de plus en plus connecté, une imprimante doit pouvoir se connecter facilement à divers dispositifs et réseaux. Vérifiez la compatibilité avec les systèmes d’exploitation (Windows ou macOS) utilisés dans votre entreprise et la facilité de connexion (WiFi, Ethernet, USB, etc.). Les fonctionnalités de sécurité, telles que le cryptage des données et l’authentification des utilisateurs, sont cruciales pour protéger les informations sensibles.

4. Solutions d’impression écologiques : Choisir la durabilité

L’engagement envers la durabilité est plus qu’une nécessité écologique, c’est aussi un choix économique stratégique qui peut améliorer l’image de votre entreprise auprès des clients, des partenaires et des salariés.

Technologies favorisant l’économie d’énergie

Recherchez des imprimantes et photocopieurs qui offrent des fonctionnalités d’économie d’énergie, comme la mise en veille automatique. Ces appareils réduisent considérablement la consommation électrique lorsqu’ils ne sont pas en utilisation active.

Consommables éco-responsables

Privilégiez les appareils qui utilisent des cartouches de toner de longue durée ou des systèmes de recharge d’encre, réduisant ainsi les déchets. De nombreux fabricants proposent également des programmes de recyclage pour les cartouches et toners usagés.

Certifications environnementales

Les produits certifiés Energy Star, Blue Angel ou équivalents garantissent que l’équipement a été évalué selon des critères stricts de réduction de l’impact environnemental. Ces labels assurent une performance écologique optimisée.

Sistéo Communications : Votre partenaire en solutions d’impression sur mesure

Chez Sistéo Communications, nous nous engageons à fournir des solutions d’impression qui non seulement répondent aux besoins opérationnels de nos clients mais contribuent également à leurs objectifs de durabilité. Nous offrons une consultation personnalisée pour évaluer vos besoins spécifiques et vous proposer des solutions d’impression sur mesure, efficaces et écologiques. Que vous recherchiez la rapidité, l’efficacité, la sécurité ou la durabilité, nous sommes là pour vous accompagner et vous fournir un support technique de premier plan.

Chez Sistéo Communications, nous sommes dédiés à vous aider. Contactez-nous pour découvrir comment nous pouvons améliorer vos solutions d’impressions.

Vous êtes intéressé ? N’hésitez pas à nous contacter.

La sécurité informatique est une préoccupation majeure pour les petites et moyennes entreprises (PME) à l’ère numérique. Avec l’augmentation des cyberattaques, il est essentiel de comprendre et d’implémenter les meilleures pratiques pour protéger vos informations sensibles.

Voici un guide pratique pour vous aider à renforcer la sécurité informatique de votre entreprise.

1. Sensibilisation et formation des employés

La première ligne de défense contre les cyberattaques est votre personnel. Les erreurs humaines étant l’une des principales causes des brèches de sécurité, une formation continue et approfondie est cruciale. Organisez des ateliers réguliers pour éduquer vos employés sur les types d’attaques courantes telles que le phishing, le spear phishing, et les logiciels rançonneurs.

Encouragez des pratiques sécuritaires et assurez-vous que chaque membre de l’équipe comprend son rôle dans la protection de l’entreprise.

2. Mise à jour régulière des systèmes et logiciels

Garder vos logiciels et systèmes à jour est plus qu’une bonne pratique; c’est une nécessité. Les cyberattaquants exploitent souvent des failles dans les logiciels non patchés. Instaurez une politique stricte de mise à jour régulière et automatique pour s’assurer que tous les composants du réseau sont protégés contre les vulnérabilités connues.

Envisagez l’utilisation de gestionnaires de patchs pour simplifier ce processus.

3. Sécurisation des réseaux

Un réseau sécurisé est la clé de voûte de la cybersécurité de votre PME. Outre l’utilisation de pare-feu avancés et de systèmes de détection et de prévention des intrusions (IDS/IPS), assurez-vous que le réseau Wi-Fi de l’entreprise est protégé par des protocoles de cryptage forts comme WPA3.

Séparez les réseaux d’entreprise des réseaux invités pour minimiser les risques d’accès non autorisé.

4. Politiques de mots de passe et d’authentification

Implémentez des politiques strictes de mots de passe en exigeant des combinaisons complexes qui sont renouvelées régulièrement. L’authentification multi-facteurs (AMF) devrait être une norme pour l’accès à toutes les ressources critiques. L’AMF ajoute une couche de sécurité en requérant une vérification supplémentaire de l’identité de l’utilisateur, ce qui rend beaucoup plus difficile pour un attaquant d’exploiter les identifiants volés.

5. Sauvegardes régulières et plan de récupération

La capacité de récupérer rapidement après une attaque est fondamentale. Mettez en place des sauvegardes automatiques et régulières des données critiques, et stockez les hors site ou dans le cloud avec un cryptage fort. Testez régulièrement ces sauvegardes pour assurer leur efficacité en cas de besoin.

Un plan de récupération après sinistre bien conçu peut minimiser le temps d’arrêt et limiter les dommages en cas de cyberattaque.

6. Sécurité des appareils mobiles et du travail à distance

Avec l’augmentation du télétravail, sécuriser les appareils mobiles et les connexions à distance est plus important que jamais. Assurez-vous que tous les appareils mobiles utilisant des ressources d’entreprise sont sécurisés par des politiques de sécurité appropriées, y compris le cryptage des données et l’utilisation obligatoire de VPN pour accéder au réseau de l’entreprise.

7. Collaboration avec des experts en sécurité

Pour une approche holistique de la sécurité, collaborez avec des consultants en sécurité ou des fournisseurs de services gérés spécialisés dans la cybersécurité. Ils peuvent offrir une expertise précieuse, des audits réguliers de sécurité, et des solutions sur mesure pour défendre votre infrastructure contre les menaces spécifiques auxquelles votre secteur est confronté.

Pour finir

La sécurité informatique ne se limite pas à installer un antivirus ou à mettre en place un pare-feu. C’est une stratégie continue, qui nécessite engagement et vigilance. En suivant ces meilleures pratiques, les PME peuvent non seulement se défendre contre les cyberattaques mais aussi bâtir une culture de la cybersécurité qui soutiendra leur croissance et leur résilience à long terme.

Chez Sistéo Communications, nous sommes dédiés à vous aider à sécuriser votre environnement numérique. Contactez-nous pour découvrir comment nous pouvons renforcer votre sécurité informatique.

Vous êtes intéressé ? N’hésitez pas à nous contacter.

Dans l’ère numérique actuelle, l’intégration de l’intelligence artificielle (IA) dans la gestion électronique des documents (GED) se présente non seulement comme une avancée mais aussi comme une révolution.

Sistéo Communications, à l’avant-garde des solutions pour entreprises, navigue au cœur de cette transformation, promettant une efficacité, une réduction de coûts et une sécurité des données sans précédent pour ses clients.

État des lieux pré-IA dans la GED

Traditionnellement, la GED reposait sur des processus manuels et laborieux pour le classement, le stockage et la récupération des documents, engendrant des coûts élevés, une perte de temps considérable et des risques d’erreur. Cette méthode, bien que fonctionnelle à une époque, s’avère désormais obsolète face aux exigences de rapidité et d’efficience du monde des affaires moderne.

La Transformation par l’IA

L’introduction de l’IA dans la GED marque une ère de changement, avec des algorithmes capables d’effectuer automatiquement des tâches qui prenaient auparavant des heures. Cette automatisation couvre la lecture, le tri, l’indexation et même l’analyse des documents, offrant une précision et une vitesse révolutionnaires.

Bénéfices Multiples pour les Entreprises

Les avantages de cette innovation sont variés :

- Efficacité accrue : L’automatisation libère les employés pour des tâches stratégiques, augmentant ainsi la productivité globale.

- Diminution des coûts : La réduction du temps consacré à la gestion des documents se traduit directement par une baisse des dépenses.

- Sécurité renforcée : Avec l’IA, les mesures de sécurité des documents deviennent plus robustes, notamment grâce à la gestion améliorée de l’accès aux informations sensibles.

Cas concrets

Des cas concrets abondent, comme celui d’une entreprise technologique qui, en adoptant l’IA pour sa GED, a vu le temps de traitement de ses documents réduit de 40%, tout en améliorant la précision des données. Une autre, dans le secteur financier, a réussi à automatiser la classification et l’extraction de données de millions de documents, réduisant les erreurs de classement et sécurisant les informations clients.

Perspective

La révolution de l’IA dans la GED représente donc une opportunité inestimable pour les entreprises de toutes tailles. En adoptant ces technologies, elles peuvent non seulement optimiser leurs opérations mais aussi gagner un avantage compétitif dans un marché de plus en plus numérisé. Sistéo Communications se tient prête à accompagner ses clients dans cette transition, affirmant son rôle de leader d’opinion et de fournisseur de solutions innovantes en matière de GED.

Notre partenaire EUKLES

En collaboration étroite avec Eukles, notre partenaire stratégique, nous renforçons la protection et la digitalisation du patrimoine documentaire des entreprises via notre solution de gestion électronique des documents, E-Doc Pro. Cette solution intègre des fonctionnalités avancées pour un classement automatique et une gestion optimale des documents, assurant ainsi une circulation d’informations sécurisée entre vos services et un suivi efficace de vos contrats. Pour plus de détails sur les innovations apportées par Eukles, nous vous invitons à visiter leur site internet.